皆ã•ã‚“ã“ã‚“ã«ã¡ã¯ã€‚テクニカルグループã®å±±ç”°ã§ã™ã€‚

今回ã€ç¤¾å†…ã®ç ”ä¿®ã§åˆã‚ã¦VPCã«è§¦ã‚ŒãŸã®ã§ã™ãŒã€VPCを構築ã™ã‚‹éš›ã«ãƒãƒžã£ãŸéƒ¨åˆ†ãŒä½•ç®‡æ‰€ã‹ã‚ã£ãŸã®ã§ä»–ã«ã‚‚ã„ã‚‹ã§ã‚ã‚ã†ã€è¿·ãˆã‚‹å羊ã®ãŸã‚ã«ãƒãƒžãƒªã‚„ã™ã„ãƒã‚¤ãƒ³ãƒˆã‚’åˆå¿ƒè€…ã®ç›®ç·šã‹ã‚‰è§£èª¬ã—ã¦ã„ãã¾ã™ã€‚

ãã‚“ãªäº‹ã‚‚知らãªã„ã®ã‹ã¨æ€ã‚れる方もã„らã£ã—ゃるã¨æ€ã„ã¾ã™ãŒã€ã©ã†ã‹æ¸©ã‹ã„ç›®ã§è¦‹ã¦ãã ã•ã‚Œã°å¬‰ã—ãæ€ã„ã¾ã™ï¼

ãªãŠã€VPCã®åŸºæœ¬çš„ãªæ§‹ç¯‰æ‰‹é †ã«ã¤ã„ã¦ã¯ã€ã‚°ã‚°ã‚Œã°ãŸãã•ã‚“出ã¦ãã‚‹ã¨æ€ã†ã®ã§ãã¡ã‚‰ã‚’ã”覧下ã•ã„。

VPCã®æ§‹ç¯‰ã§æ°—ã«ãªã£ãŸãƒ»ãƒãƒžã£ãŸãƒã‚¤ãƒ³ãƒˆ

- VPCã®ã‚µã‚¤ã‚ºã¯å¤‰æ›´ä¸å¯ï¼

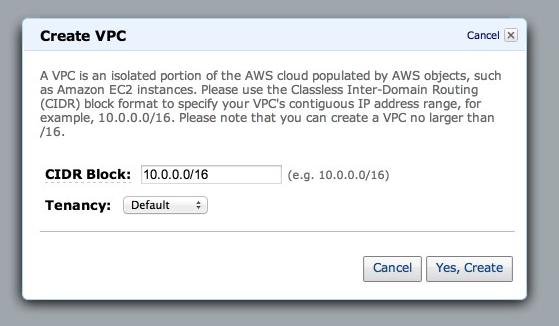

VPCを作æˆã™ã‚‹éš›ã«ã€CIDRå½¢å¼ã§VPCã®ã‚µã‚¤ã‚ºã‚’決ã‚ã‚‹ã¨æ€ã†ã®ã§ã™ãŒã“ã‚Œã¯ä¸€åº¦æ±ºã‚ãŸã‚‰ã‚‚ã†å¤‰ãˆã‚‰ã‚Œã¾ã›ã‚“ï¼

アドレス範囲を変ãˆãŸã„å ´åˆã¯ã€ã‚‚ã†ä¸€åº¦ä½œã‚ŠãªãŠã™ã—ã‹æ–¹æ³•ã¯ã‚ã‚Šã¾ã›ã‚“。

ã©ã†ã›å¾Œã§å¤‰ãˆã‚‰ã‚Œã‚‹ã‚“ã§ã—ょ?ã¨ã€ãŸã‹ã‚’ããã£ã¦é©å½“ã«æŒ‡å®šã™ã‚‹ã¨å¾Œã§æ³£ãを見るã“ã¨ã«ãªã‚‹ã®ã§ã“ã“ã¯æ…Žé‡ã«æ±ºã‚ã¦ãŠãã¾ã—ょã†ã€‚ ( 僕ã¯æ³£ãã¾ã—㟠)

- プライベートサブãƒãƒƒãƒˆï¼ï¼Ÿãƒ‘ブリックサブãƒãƒƒãƒˆã£ã¦ä½•ï¼ï¼Ÿ

VPCを調ã¹ã¦ã„ã¦ã€ã‚ˆã出ã¦ãã‚‹å˜èªžã§ã€Œãƒ—ライベートサブãƒãƒƒãƒˆã€ã€Œãƒ‘ブリックサブãƒãƒƒãƒˆã€ã¨ã„ã†ã‚‚ã®ãŒã‚ã‚Šã¾ã™ã€‚

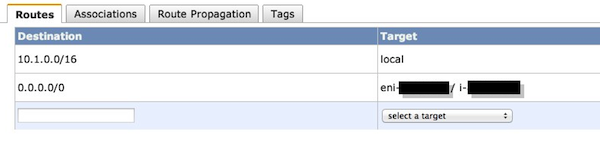

実ã¯å…ƒã€…ã“ã†ã„ã†è¨å®šãŒVPCã«å‚™ã‚ã£ã¦ã„ã‚‹ã®ã§ã¯ãªãã€ãã®ã‚µãƒ–ãƒãƒƒãƒˆã®Route tables ã®è¨å®šã«ã‚ˆã£ã¦ã“ã‚ŒãŒæ±ºã¾ã£ã¦ãã¾ã™ã€‚

Route tables 㧠0.0.0.0/0 (デフォルトゲートウェイã¸ã®é€šä¿¡) ãŒã‚¤ãƒ³ã‚¿ãƒ¼ãƒãƒƒãƒˆã‚²ãƒ¼ãƒˆã‚¦ã‚§ã‚¤ã«æµã‚Œã‚‹ã‚ˆã†ãªè¨å®šã«ãªã£ã¦ã„ã‚‹ã®ãŒã€Œãƒ‘ブリックサブãƒãƒƒãƒˆã€ ãã†ã§ã¯ãªã„ã®ãŒã€Œãƒ—ライベートサブãƒãƒƒãƒˆã€ã§ã™ã€‚

僕ã¯ãã†ã„ã†è¨å®šãŒã‚ã‚‹ã®ã‹ã¨æ€ã£ã¦ã€å°ä¸€æ™‚間探ã—続ã‘ã¦ã„ã¾ã—ãŸï½¥ï½¥ï½¥

0.0.0.0/0 ㌠igw-xxxxxxx (インターãƒãƒƒãƒˆã‚²ãƒ¼ãƒˆã‚¦ã‚§ã‚¤) ã«æµã‚Œã‚‹ã‚ˆã†ã«ãªã£ã¦ã„ã‚‹ã®ã§ã€ã“ã®ãƒ«ãƒ¼ãƒˆãƒ†ãƒ¼ãƒ–ルãŒè¨å®šã•ã‚Œã¦ã„るサブãƒãƒƒãƒˆã¯ãƒ‘ブリックサブãƒãƒƒãƒˆã§ã™ã€‚

ã“ã¡ã‚‰ã®ãƒ«ãƒ¼ãƒˆãƒ†ãƒ¼ãƒ–ルã¯0.0.0.0/0 ㌠eni-xxxxxx/i-xxxxxxx(NATãªã©ã®ã‚¤ãƒ³ã‚¹ã‚¿ãƒ³ã‚¹) ã«æµã‚Œã‚‹ã‚ˆã†ã«ãªã£ã¦ã„ã‚‹ã®ã§ã€ã“ã®ãƒ«ãƒ¼ãƒˆãƒ†ãƒ¼ãƒ–ルãŒè¨å®šã•ã‚Œã¦ã„るサブãƒãƒƒãƒˆã¯ãƒ—ライベートサブãƒãƒƒãƒˆã«ãªã‚Šã¾ã™ã€‚

ã¨ã¾ã‚ã€ç°¡å˜ã«ã¾ã¨ã‚ã‚‹ã¨å¤–部ã¨é€šä¿¡ã§ãるサブãƒãƒƒãƒˆãŒã€Œãƒ‘ブリックサブãƒãƒƒãƒˆã€VPC内部ã¨ã—ã‹é€šä¿¡ã—ãªã„サブãƒãƒƒãƒˆãŒã€Œãƒ—ライベートサブãƒãƒƒãƒˆã€ã§ã™ï¼

VPC内部åŠã³ã€VPNã‚„DirectConnectを通ã˜ã¦æŽ¥ç¶šã—ãŸã‚ªãƒ³ãƒ—レ環境ç‰ã¨ãƒ—ライベートãªé€šä¿¡ã‚’ã™ã‚‹ã‚µãƒ–ãƒãƒƒãƒˆãŒã€Œãƒ—ライベートサブãƒãƒƒãƒˆã€ã§ã™ï¼

- サブãƒãƒƒãƒˆã§æŒ‡å®šã—ãŸIPアドレスã®ç¯„囲ã®ã†ã¡ã€æœ€åˆã®4ã¤ã¨æœ€å¾Œã®1ã¤ã¯ä½¿ãˆãªã„ï¼

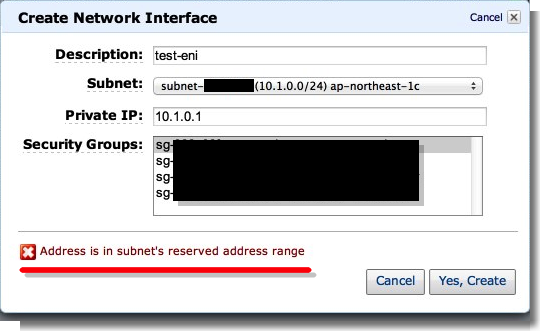

å„サブãƒãƒƒãƒˆã®æœ€åˆã®4ã¤ã¨æœ€å¾Œã®1ã¤ã®IPアドレス㯠Amazon ãŒäºˆç´„ã—ã¦ã„ã¦ä½¿ãˆãªã„よã†ã«ãªã£ã¦ã„ã¾ã™ï¼

例ã¨ã—ã¦ã€ã‚µãƒ–ãƒãƒƒãƒˆãŒ 10.1.0.0/24 ã®ã‚µãƒ–ãƒãƒƒãƒˆã§ å…ˆé ã‹ã‚‰2番目ã®ã‚¢ãƒ‰ãƒ¬ã‚¹ 10.1.0.1を指定ã™ã‚‹ã¨ä»¥ä¸‹ã®æ§˜ãªã‚¨ãƒ©ãƒ¼ãŒå‡ºã¦ã—ã¾ã„ã¾ã™ã€‚

10.1.0.0/24 ã®ã‚µãƒ–ãƒãƒƒãƒˆã‚’例ã«ã—ã¦è¨€ã†ã¨ã€äºˆç´„ã•ã‚Œã¦ã„るアドレスã¯10.1.0.0ã€10.1.0.1ã€10.1.0.2ã€10.1.0.3ã€10.1.0.255 ã®5ã¤ã§ã€è‡ªç”±ã«ä½¿ãˆã‚‹ã®ã¯ãれ以外㮠251個 ã®ã‚¢ãƒ‰ãƒ¬ã‚¹ã«ãªã‚Šã¾ã™ã€‚

※å‚考 Amazon Virtual Private Cloud FAQ ( http://aws.amazon.com/jp/vpc/faqs/#I8 )

- EC2ã§ä½¿ã£ã¦ã„ãŸSecurityGroupã¯ä½¿ãˆãªã„ï¼

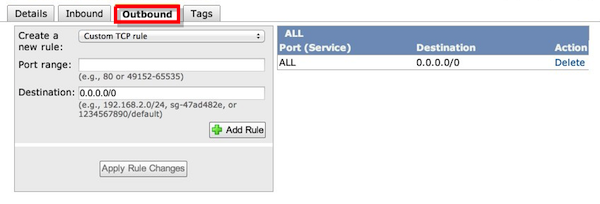

EC2ã®SecurityGroupã¨VPC内ã§ä½¿ã†SecurityGroupã¯åˆ¥ç‰©ã§ã™ã€‚

EC2ã®SecurityGroupã¯Inboundã ã‘è¨å®šå‡ºæ¥ãŸã®ã§ã™ãŒã€VPCã®SecurityGroupã¯

Outboundã¾ã§åˆ¶å¾¡ã™ã‚‹ã“ã¨ãŒã§ãã¾ã™ã€‚

- SecurityGroupã¯çŸ¥ã£ã¦ã‚‹ã‘ã©ã€NetworkACL (以下ã€NACL)ã£ã¦ä½•ï¼Ÿ

EC2ã§ã¯ã‚»ã‚ュリティグループã ã‘ã‚’è¨å®šã™ã‚Œã°è‰¯ã‹ã£ãŸã®ã§ã™ãŒã€VPCã«ã¯ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã®I/Oを制御ã™ã‚‹ãŸã‚ã®è¨å®šãŒã‚‚ã†ä¸€ã¤NACLã¨ã„ã†ã‚‚ã®ãŒã‚ã‚Šã¾ã™ã€‚

ã©ã¡ã‚‰ã‚‚仮想ã®ãƒ•ã‚¡ã‚¤ã‚¢ã‚¦ã‚©ãƒ¼ãƒ«ã®ã‚ˆã†ãªã‚‚ã®ã¨ã—ã¦æ©Ÿèƒ½ã™ã‚‹ã®ã§ã™ãŒã€SecurityGroupã¯ã‚¤ãƒ³ã‚¹ã‚¿ãƒ³ã‚¹å˜ä½ã€NACLã¯ã‚µãƒ–ãƒãƒƒãƒˆå˜ä½ã«è¨å®šã—ã¾ã™ã€‚

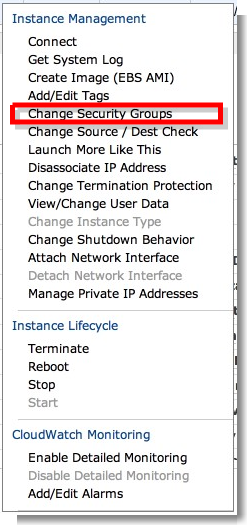

- SecurityGroupを付ã‘ãŸã‚Šå¤–ã—ãŸã‚ŠãŒè‡ªç”±ï¼

EC2ã®ã‚¤ãƒ³ã‚¹ã‚¿ãƒ³ã‚¹ã‚’ç«‹ã¡ä¸Šã’ã‚‹éš›ã«SecurityGroupを指定ã™ã‚‹ã¨æ€ã†ã®ã§ã™ãŒã€ã¿ãªã•ã‚“ã”å˜çŸ¥ã®é€šã‚ŠEC2ã®å ´åˆã¯ä¸€åº¦ç´ä»˜ã‘ãŸSecurityGroupã¯å¤‰æ›´ã™ã‚‹äº‹ãŒã§ãã¾ã›ã‚“。

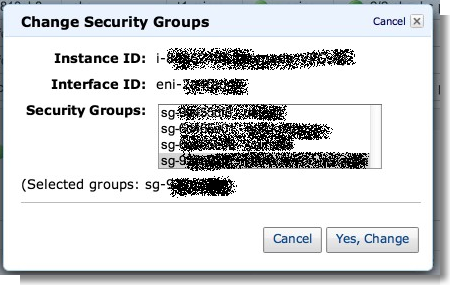

ã§ã™ãŒã€VPC内ã®EC2インスタンスã¯è‡ªç”±ã«SecurityGroupを付ã‘替ãˆã‚‰ã‚Œã‚‹ã‚“ã§ã™ï¼

↓

ã“ã®ã‚ˆã†ã«ã€AWS マãƒã‚¸ãƒ¡ãƒ³ãƒˆã‚³ãƒ³ã‚½ãƒ¼ãƒ«ã‹ã‚‰ã§ã‚‚手軽ã«å¤‰æ›´ã™ã‚‹äº‹ãŒã§ãã¾ã™ã€‚

ã¾ã¨ã‚

今回ã€åˆå¿ƒè€…ãŒæ°—ã«ãªã£ãŸãƒ»ãƒãƒžã‚Šã‚„ã™ã„ãƒã‚¤ãƒ³ãƒˆã‚’ã¾ã¨ã‚ã‚‹ã¨ã„ã†å½¢ã§ãƒ–ãƒã‚°ã‚’書ã‹ã›ã¦ã„ãŸã ãã¾ã—ãŸã€‚

VPCã¨ã„ã†æ¦‚念をç†è§£ã™ã‚‹ã¾ã§ã¯æ™‚é–“ãŒã‹ã‹ã‚Šã¾ã—ãŸãŒã€æ…£ã‚Œã¦ã—ã¾ãˆã°ãƒžãƒã‚¸ãƒ¡ãƒ³ãƒˆã‚³ãƒ³ã‚½ãƒ¼ãƒ«ã§ç°¡å˜ã«ä½œã‚Œã¦ã—ã¾ã„ã¾ã™ã€‚次ã¯ã‚³ãƒžãƒ³ãƒ‰ãƒ©ã‚¤ãƒ³ãƒ„ールã§æŒ‘戦ã—ã¦ã¿ãŸã„ã§ã™ã€‚

ã¾ãŸã€ã“ã‚Œã‹ã‚‰ç ”修を進ã‚ã¦ã„ã上ã§ä»Šå›žã®ã‚ˆã†ãªãƒãƒžã£ã¦ã—ã¾ã†å ´é¢ã¯ãŸãã•ã‚“出ã¦ãã‚‹ã¨æ€ã†ã®ã§ã“ã“ã§æ–‡ç« 化ã—ã¦å…±æœ‰ã—ã¦çš†ã•ã‚“ã¨ä¸€ç·’ã«æˆé•·ã—ã¦ã„ã‘ã‚Œã°ãªã¨æ€ã„ã¾ã™ã€‚

追記 : AWS ソリューションアーã‚テクトã®è’木様よりã”指摘をã„ãŸã ã„ãŸã®ã§è¿½è¨˜ã—ã¾ã™ã€‚

誤:VPC内部ã¨ã—ã‹é€šä¿¡ã—ãªã„サブãƒãƒƒãƒˆ

↓

æ£ï¼šVPC内部åŠã³ã€VPNã‚„DirectConnectを通ã˜ã¦æŽ¥ç¶šã—ãŸ

オンプレ環境ç‰ã¨ãƒ—ライベートãªé€šä¿¡ã‚’ã™ã‚‹ã‚µãƒ–ãƒãƒƒãƒˆ

è’木様ã”指摘ã‚ã‚ŠãŒã¨ã†ã”ã–ã„ã¾ã—ãŸã€‚勉強ã«ãªã‚Šã¾ã—ãŸã€‚