ã¼ã¡ã¼ã¡Amazon VPCを触り始ã‚ã¦ã¿ã¾ã—ãŸã€‚

今更ãªæ„Ÿã˜ã‚‚ã—ã¾ã™ãŒã€Amazon VPCã®Private Subnetã«Hardware VPN(IPsec VPN)を使ã£ã¦æŽ¥ç¶šã§ãる今時点ã§ã®è©³ã—ã„æ‰‹é †ã‚’æ®‹ã—ã¦ãŠã“ã†ã¨æ€ã„ã¾ã™ã€‚(シリーズ化ã—ã¾ã™ã€‚多分。)

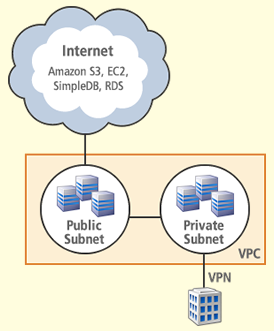

Amazon VPCã®æ¦‚è¦ã¯ã€ä¸‹è¨˜å…¬å¼ã‚µã‚¤ãƒˆã®èª¬æ˜Žã«ä»»ã›ã¾ã™ãŒã€ç°¡å˜ã«èª¬æ˜Žã™ã‚‹ã¨ã€Amazon VPCを使ã†ã“ã¨ã§ã€AWSクラウド内ã«ãƒ—ライベートãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚’作æˆã™ã‚‹ã“ã¨ãŒã§ãã‚‹ã®ã§ã€å¾“æ¥ã‚ˆã‚Šãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ãƒ¬ãƒ™ãƒ«ã§ã®ç´°ã‚„ã‹ãªã‚¢ã‚¯ã‚»ã‚¹ã‚³ãƒ³ãƒˆãƒãƒ¼ãƒ«ã‚’実ç¾ã§ãã¾ã™ã€‚

ã¾ãŸã€VPN接続をサãƒãƒ¼ãƒˆã—ã¦ã„ã‚‹ã®ã§ã€ä¼šç¤¾ã‚„データセンターã¨æŽ¥ç¶šã™ã‚‹ã“ã¨ã§ã€ãƒ—ライベートãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯å†…ã§AWSã®ãƒªã‚½ãƒ¼ã‚¹ã‚’シームレスã«æ‰±ã†ã“ã¨ãŒã§ãるよã†ã«ãªã‚Šã¾ã™ã€‚ã¤ã¾ã‚Šã€è‡ªç¤¾ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã®ã‚¢ãƒ‰ãƒ¬ã‚¹ã‚’Amazon EC2ã®ã‚¤ãƒ³ã‚¹ã‚¿ãƒ³ã‚¹ã«æŒ¯ã‚‹ã“ã¨ãŒã§ãã‚‹ã€ã¿ãŸã„ãªã‚¤ãƒ¡ãƒ¼ã‚¸ã§ã™ã€‚

å‰æã¨ãªã‚‹æ§‹æˆ

VPCã®åˆæœŸã‚¦ã‚£ã‚¶ãƒ¼ãƒ‰ã§ã€ä¸€ç•ªç››ã‚Šè¾¼ã‚“ã ã€Public/Private Subnetを用æ„ã—ã€Private Subnetã«ã¯VPNã§ã¤ãªãパターンをé¸æŠžã—ã¦ã¿ã¾ã—ãŸã€‚

パターンã¯ä»–ã‚‚å«ã‚ã‚‹ã¨ä»¥ä¸‹ã®é€šã‚Šã§ã™ã€‚

http://aws.amazon.com/jp/vpc/faqs/#G4

- 1ã¤ã®ãƒ‘ブリック サブãƒãƒƒãƒˆã®ã¿ã‚’æŒã¤ VPC

- パブリックã¨ãƒ—ライベート サブãƒãƒƒãƒˆã‚’æŒã¤ VPC

- パブリックã¨ãƒ—ライベート サブãƒãƒƒãƒˆãŠã‚ˆã³ãƒãƒ¼ãƒ‰ã‚¦ã‚§ã‚¢ VPN アクセスをæŒã¤ VPC

- 1ã¤ã®ãƒ—ライベート サブãƒãƒƒãƒˆã®ã¿ã€ãŠã‚ˆã³ãƒãƒ¼ãƒ‰ã‚¦ã‚§ã‚¢ VPN アクセスをæŒã¤ VPC

ã¡ãªã¿ã«ã€VPNã‚’ã¯ã‚‹ãŸã‚ã«åˆ©ç”¨ã—ãŸãƒ«ãƒ¼ã‚¿ãƒ¼ã¯ã€Cisco社ã®1921シリーズã§ã™ã€‚

使ãˆã‚‹ãƒ«ãƒ¼ã‚¿ãƒ¼(VPN)ã®è¦ä»¶

Amazon VPCã«æŽ¥ç¶šã™ã‚‹ãƒ‘ターンã¨ã—ã¦ã€é™çš„ルーティングを使ã£ãŸVPN接続ã¨ã€å‹•çš„ルーティング(è¦BGP)を使ã£ãŸVPN接続ãŒã‚ã‚Šã¾ã™ã€‚

今回ã¯ã€(大掛ã‹ã‚Šãªã‚‚ã®ã§ã‚‚ãªã„ã®ã§)é™çš„ルーティングをè¨å®šã—ã¦ä½¿ã†ã“ã¨ã«ã—ã¾ã™ã€‚(以é™ã€é™çš„ルーティングã§ã®è¨å®šã«çµžã£ã¦æ›¸ãã¾ã™ã€‚)

ãã®éš›ã€ã“ã¡ã‚‰å´ã§VPCã¸æŽ¥ç¶šã™ã‚‹ãŸã‚ã«å¿…è¦ã¨ãªã‚‹ãƒ«ãƒ¼ã‚¿ãƒ¼(カスタマーゲトウェイ)ã®è¦ä»¶ã¯ä»¥ä¸‹ã¨ãªã‚‹ã¿ãŸã„ã§ã™ã€‚

http://aws.amazon.com/jp/vpc/faqs/#C8

- Pre-shared ã‚ーを使用ã—ã¦ã€IKE ã‚»ã‚ュリティ接続を確立ã™ã‚‹

- トンãƒãƒ«ãƒ¢ãƒ¼ãƒ‰ã§ã€IPsec ã‚»ã‚ュリティ接続を確立ã™ã‚‹

- AES 128ビット暗å·åŒ–機能を利用ã™ã‚‹

- SHA-1 ãƒãƒƒã‚·ãƒ¥æ©Ÿèƒ½ã‚’利用ã™ã‚‹

- 「グループ2ã€ãƒ¢ãƒ¼ãƒ‰ã§ã€Diffie-Hellman Perfect Forward Secrecy を利用ã™ã‚‹

- æš—å·åŒ–ã®å‰ã«ãƒ‘ケットã®æ–片化を実行ã™ã‚‹

å°šã€(ç¾æ™‚点ã§)以下ã®ãƒ‡ãƒã‚¤ã‚¹ã«ã¤ã„ã¦ã¯ã€VPN接続ã«å¿…è¦ãª(カスタマーゲートウェイã§ã®)è¨å®šãƒ•ã‚¡ã‚¤ãƒ«ã‚’ã€AWSå´ã§è‡ªå‹•ç”Ÿæˆã—ã¦ãã‚Œã¾ã™ã€‚

http://aws.amazon.com/jp/vpc/faqs/#C9

- Cisco ASA 5500 シリーズãƒãƒ¼ã‚¸ãƒ§ãƒ³ 8.2 以é™ã®ã‚½ãƒ•ãƒˆã‚¦ã‚§ã‚¢

- Cisco ISR(IOS 12.4 以é™ã®ã‚½ãƒ•ãƒˆã‚¦ã‚§ã‚¢ã‚’実行)

- Juniper J シリーズサービスルーター(JunOS 9.5 以é™ã®ã‚½ãƒ•ãƒˆã‚¦ã‚§ã‚¢ã‚’実行)

- Juniper SRX シリーズサービスゲートウェイ(JunOS 9.5 以é™ã®ã‚½ãƒ•ãƒˆã‚¦ã‚§ã‚¢ã‚’実行)

- ScreenOS 6.1 ã‚‚ã—ã㯠6.2(ã¾ãŸã¯ãれ以é™ï¼‰ã‚’実行ã™ã‚‹ Juniper SSG

- ScreenOS 6.1 ã‚‚ã—ã㯠6.2(ã¾ãŸã¯ãれ以é™ï¼‰ã‚’実行ã™ã‚‹ Juniper ISG

- Microsoft Windows Server 2008 R2 以é™ã®ã‚½ãƒ•ãƒˆã‚¦ã‚§ã‚¢

- ヤマムRTX1200 ルーター

VPCã®ä½œæˆ

ã§ã¯ã€æ—©é€ŸVPCを作æˆã—ã¦ã¿ã¾ã—ょã†ã€‚

GUIã§ç°¡å˜ã«ã‚ªãƒšãƒ¬ãƒ¼ã‚·ãƒ§ãƒ³ã™ã‚‹ã¹ãã€ã¾ãšã¯AWS Management Consoleã«ã‚¢ã‚¯ã‚»ã‚¹(ãƒã‚°ã‚¤ãƒ³)ã—ã¦ã€ã‚µãƒ¼ãƒ“ス一覧ã®ã¨ã“ã‚ã‹ã‚‰"VPC"ã‚’é¸æŠžã—ã¾ã™ã€‚

リージョンã«ã¤ã„ã¦ã¯ã€æŽ¥ç¶šã—ãŸã„(VPCを作æˆã—ãŸã„)リージョンをé¸ã‚“ã§ãŠã„ã¦ãã ã•ã„。

ã¾ãšã€æœ€åˆã®æ®µéšŽã§ã¯ã€å…¨ãVPCã®è¨å®šãŒã•ã‚Œã¦ã„ãªã„ã¯ãšã§ã™ã®ã§ã€â†‘ã®ã‚ˆã†ãªã‚¦ã‚£ã‚¶ãƒ¼ãƒ‰ã¸èª˜å°Žã•ã‚Œã‚‹æ„Ÿã˜ã«ãªã£ã¦ã„ã¾ã™ã€‚"Get started creating a VPC"をクリックã—ã¾ã—ょã†ã€‚

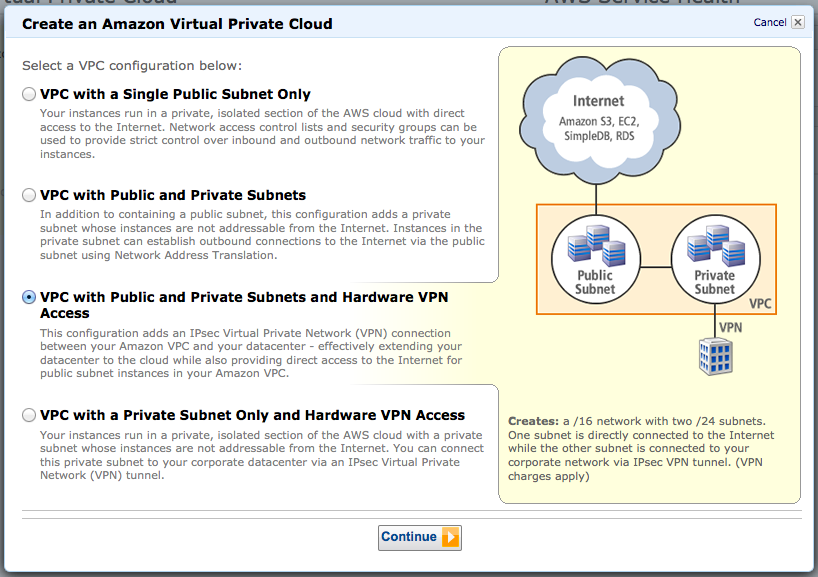

次ã«ã€æ§‹æˆãƒ‘ターンã¨ã—ã¦4通りã®å†…ã€1ã¤ã ã‘é¸ã³ã¾ã™ã€‚å…ˆã»ã©ã‚‚書ãã¾ã—ãŸãŒã€ä»¥ä¸‹ã®4ã¤ã§ã™ã€‚

http://aws.amazon.com/jp/vpc/faqs/#G4

- 1ã¤ã®ãƒ‘ブリック サブãƒãƒƒãƒˆã®ã¿ã‚’æŒã¤ VPC

- パブリックã¨ãƒ—ライベート サブãƒãƒƒãƒˆã‚’æŒã¤ VPC

- パブリックã¨ãƒ—ライベート サブãƒãƒƒãƒˆãŠã‚ˆã³ãƒãƒ¼ãƒ‰ã‚¦ã‚§ã‚¢ VPN アクセスをæŒã¤ VPC

- 1ã¤ã®ãƒ—ライベート サブãƒãƒƒãƒˆã®ã¿ã€ãŠã‚ˆã³ãƒãƒ¼ãƒ‰ã‚¦ã‚§ã‚¢ VPN アクセスをæŒã¤ VPC

今回ã¯ã€3ã¤ç›®ã®Public/Private Subnetã®ä¸¡æ–¹ã‚’作æˆã—ã€Private Subnetã«ã¯VPNã§ã¤ãªãパターンをé¸æŠžã—ã¦ã¿ã¾ã—ãŸã€‚

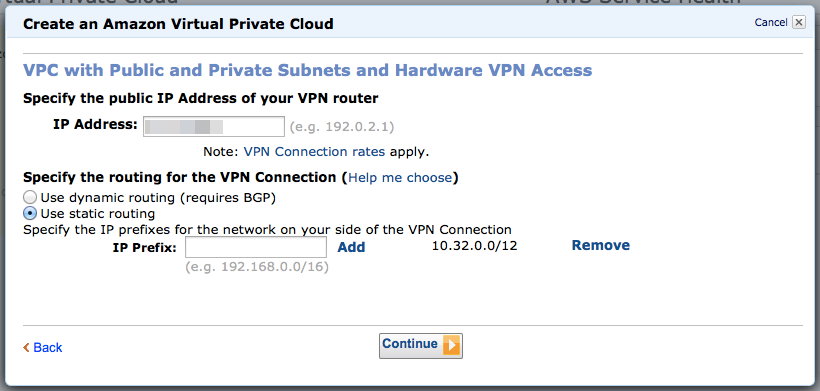

ã•ã¦ã€ã“ã“ã‹ã‚‰ã¯ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã®è¨å®šã§ã™ã€‚

1ã¤ç›®ã¯ã€ã‚«ã‚¹ã‚¿ãƒžãƒ¼ã‚²ãƒ¼ãƒˆã‚¦ã‚§ã‚¤ã¨ãªã‚‹ã€VPNトンãƒãƒ«ã‚’掘るルーターã®IPアドレスを入力ã—ã¾ã™ã€‚

2ã¤ç›®ã€ä»Šå›žã¯é™çš„ルーティングã§ã®æŽ¥ç¶šãªã®ã§ã€"Use static routing"ã‚’é¸æŠžã—ã€ä¸‹éƒ¨ã®ãƒ†ã‚ストボックスã«ã¯ã€VPCå´ã‹ã‚‰ã€è‡ªãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯å´ã¸ã®ãƒ«ãƒ¼ãƒ†ã‚£ãƒ³ã‚°ã‚’記載ã—ã¾ã™ã€‚ã¤ã¾ã‚Šã€è‡ªãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‹ã‚‰ã€AWSã®VPC網ã«ã‚¢ã‚¯ã‚»ã‚¹ã•ã›ãŸã„サーãƒç‰ã®ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚»ã‚°ãƒ¡ãƒ³ãƒˆã§ã‚ã£ãŸã‚Šã€AWSã®VPC網内ã®ã‚µãƒ¼ãƒ(EC2インスタンス)ã‹ã‚‰ã‚¢ã‚¯ã‚»ã‚¹ã•ã›ãŸã„å…ˆ(自ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã®ã‚»ã‚°ãƒ¡ãƒ³ãƒˆ)ã®ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚’記載ã—ã¾ã™ã€‚

ã“ã“ã¯ã€ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚¢ãƒ‰ãƒ¬ã‚¹/サブãƒãƒƒãƒˆãƒžã‚¹ã‚¯ã‚’入力ã—ã¦ã€"Add"をクリックã™ã‚‹ã“ã¨ã§è¤‡æ•°è¿½åŠ ã§ãã¾ã™ã€‚

å…¨ã¦å…¥åŠ›ã§ããŸã‚‰ã€"Continue"をクリックã—ã¾ã—ょã†ã€‚

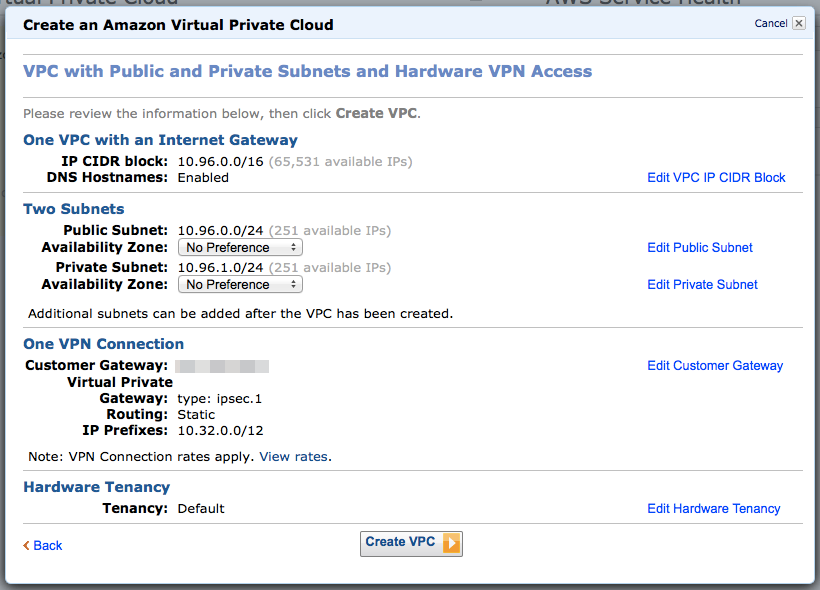

ã“ã®éƒ¨åˆ†ã¯å¿…è¦ãŒã‚ã‚Œã°ã€ç·¨é›†ã—ã¾ã—ょã†ã€‚

"One VPC with an Internet Gateway"ã®éƒ¨åˆ†ã¯ã€VPCå´ã§ä»˜ä¸Žã—ãŸã„ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã®ã‚»ã‚°ãƒ¡ãƒ³ãƒˆã‚’指定ã—ã¾ã™ã€‚特ã«ã“ã ã‚ã‚ŠãŒãªã„(æ—¢å˜ã®è‡ªãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã§ä½¿ã£ã¦ã„ãªã„)ã®ã§ã‚ã‚Œã°ã€ãƒ‡ãƒ•ã‚©ãƒ«ãƒˆã®ã¾ã¾ã§ã‚‚ã„ã„ã¨æ€ã„ã¾ã™ã€‚

"Two Subnets"ã®ã¨ã“ã‚ã§ã¯ã€VPCãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯å†…ã§åˆ†å‰²ã™ã¹ãサブãƒãƒƒãƒˆã®æŒ‡å®šã‚’ã—ã¾ã™ã€‚ã“ã®è¾ºã‚‚アクセスコントãƒãƒ¼ãƒ«ã—ãŸã„å˜ä½ã¨ã‹ã§ã€é©å®œãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚’区切りã¾ã—ょã†ã€‚ã¾ãŸã€å„サブãƒãƒƒãƒˆã‚’ã©ã®Availability Zoneã«é…ç½®ã™ã‚‹ã‹ã‚’指定ã§ãã¾ã™ã€‚

"One VPN Connection"ã®ã¨ã“ã‚ã¯ã€å…ˆã»ã©ã®ç”»é¢ã§è¨å®šã—ãŸã‚‚ã®ãŒå…¥ã£ã¦ã„ã‚‹ã¯ãšã€‚

"Hardware Tenancy"ã¯ã€VPC網内ã§å‹•ãã€Amazon EC2インスタンスã§Dedicated Instance(ãƒãƒ¼ãƒ‰ã‚¦ã‚§ã‚¢å 有インスタンス)を利用ã™ã‚‹ã‹ã©ã†ã‹ã®é¸æŠžã¨ãªã‚Šã¾ã™ã€‚

å…¨ã¦ç¢ºèª(編集)ã—ãŸå¾Œã€"Create VPC"をクリックã—ã¾ã™ã€‚

VPC作æˆä¸ã®ãƒ€ã‚¤ã‚¢ãƒã‚°ãŒå‡ºã¾ã™ã€‚ã—ã°ã—å¾…ã¤ã€‚

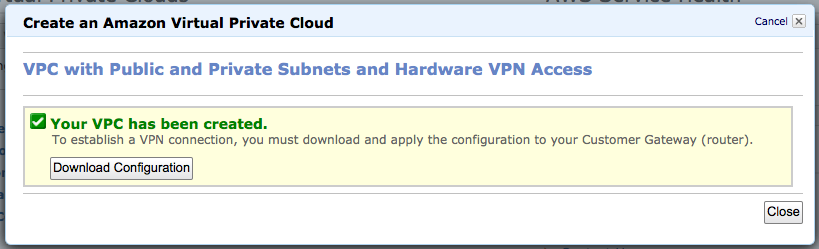

無事ã€VPCãŒä½œæˆã•ã‚Œã¾ã—ãŸã€‚ã“ã“ã§"Download Configuration"をクリックã™ã‚‹ã¨ã€ã‚«ã‚¹ã‚¿ãƒžãƒ¼ã‚²ãƒ¼ãƒˆã‚¦ã‚§ã‚¤ã®ãƒ‡ãƒã‚¤ã‚¹ã«ã‚ã‚ã›ãŸè¨å®šãƒ•ã‚¡ã‚¤ãƒ«ãŒãƒ€ã‚¦ãƒ³ãƒãƒ¼ãƒ‰ã§ãã¾ã™ã€‚(ã®ã§ã€ã‚¯ãƒªãƒƒã‚¯ã—ã¾ã™ã€‚)

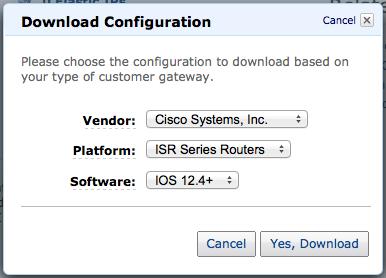

ã™ã‚‹ã¨ã€â†‘ã®ã‚ˆã†ãªã‚¦ã‚£ãƒ³ãƒ‰ã‚¦ãŒå‡ºã‚‹ã®ã§ã€ãƒ‡ãƒã‚¤ã‚¹ã®ãƒ™ãƒ³ãƒ€ãƒ¼ã€æ©Ÿç¨®(シリーズ)ã€ã‚½ãƒ•ãƒˆã‚¦ã‚§ã‚¢(OS)ç‰ã‚’é¸æŠžã—ã¦ã€"Yes, Download"をクリックã™ã‚‹ã¨ã€è¨å®šãƒ•ã‚¡ã‚¤ãƒ«ãŒãƒ€ã‚¦ãƒ³ãƒãƒ¼ãƒ‰ã§ãã¾ã™ã€‚

VPNルーターã«è¨å®šã‚’投入

VPCを作æˆã—ãŸã‚‰ã€æ¬¡ã¯ã‚«ã‚¹ã‚¿ãƒžãƒ¼ã‚²ãƒˆã‚¦ã‚§ã‚¤ã¨ãªã‚‹ãƒ«ãƒ¼ã‚¿ãƒ¼ã«ã€å…ˆã»ã©ãƒ€ã‚¦ãƒ³ãƒãƒ¼ãƒ‰ã—ãŸè¨å®šã‚’投入ã—ã¦ã„ãã¾ã™ã€‚

カスタマーゲートウェイã‹ã‚‰ã¯ã€AWSå´ã®ã‚²ãƒ¼ãƒˆã‚¦ã‚§ã‚¤ã«2本分ã®IPsecトンãƒãƒ«ã‚’ã¯ã‚‹ã“ã¨ã«ãªã‚Šã¾ã™ã€‚トンãƒãƒ«1本分ã®è¨å®šã¨ã—ã¦ã¯ã€ã‚µãƒ³ãƒ—ルã§ã¯ã‚ã‚Šã¾ã™ãŒå®Ÿéš›ã«ã¯ã€(ã¡ã‚‡ã£ã¨é•·ã„ã§ã™ãŒ)以下ã®ã‚ˆã†ãªãƒ†ãƒ³ãƒ—レートã«ãªã£ã¦ã„ã¾ã™ã€‚(Cisco IOSå‘ã‘ã€è‹¥å¹²ãƒžã‚¹ã‚ングã—ã¦ã„ã¾ã™)

crypto isakmp policy 200 encryption aes 128 authentication pre-share group 2 lifetime 28800 hash sha exit ! crypto keyring keyring-vpn-xxxxxxxx-x local-address xxx.xxx.xxx.xxx pre-shared-key address 27.0.1.xx key xyzxyzxyzxyzxyzxyzxyzxyzxyzxyzxy exit ! crypto isakmp profile isakmp-vpn-xxxxxxxx-x local-address xxx.xxx.xxx.xxx match identity address 27.0.1.xx keyring keyring-vpn-xxxxxxxx-x exit ! crypto ipsec transform-set ipsec-prop-vpn-xxxxxxxx-x esp-aes 128 esp-sha-hmac mode tunnel exit ! crypto ipsec profile ipsec-vpn-xxxxxxxx-x set pfs group2 set security-association lifetime seconds 3600 set transform-set ipsec-prop-vpn-xxxxxxxx-x exit ! crypto ipsec df-bit clear ! crypto isakmp keepalive 10 10 on-demand ! crypto ipsec security-association replay window-size 128 ! crypto ipsec fragmentation before-encryption ! interface Tunnel1 ip address 169.254.252.2 255.255.255.252 ip virtual-reassembly tunnel source xxx.xxx.xxx.xxx tunnel destination 27.0.1.xx tunnel mode ipsec ipv4 tunnel protection ipsec profile ipsec-vpn-xxxxxxxx-x ip tcp adjust-mss 1387 no shutdown exit ! ip route 10.96.0.0 255.255.0.0 Tunnel1 track 100 ! ip sla 100 icmp-echo 169.254.252.1 source-interface Tunnel1 timeout 1000 frequency 5 exit ! ip sla schedule 100 life forever start-time now ! track 100 ip sla 100 reachability

AWS Management Consoleã‹ã‚‰ãƒ€ã‚¦ãƒ³ãƒãƒ¼ãƒ‰ã—ãŸè¨å®šãƒ•ã‚¡ã‚¤ãƒ«ã«ã¯ã€IPsecトンãƒãƒ«2本分ã®è¨å®šãŒå…¥ã£ã¦ã„ã‚‹(上記サンプルã¯1本分)ã®ã§ã€2本分è¨å®šã—ã¡ã‚ƒã„ã¾ã™ã€‚

(AWSå´ã®ã‚²ãƒ¼ãƒˆã‚¦ã‚§ã‚¤ã«ç–Žé€šã§ãるよã†ã€è‡ªãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯æ§‹æˆã«å¿œã˜ã¦ãƒ«ãƒ¼ãƒ†ã‚£ãƒ³ã‚°ã®è¨å®šã¯ç¢ºèªã—ã¦ãã ã•ã„。)

#show crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id status 27.0.1.xx xxx.xxx.xxx.xxx QM_IDLE 1001 ACTIVE 27.0.1.yy xxx.xxx.xxx.xxx QM_IDLE 1002 ACTIVE

"show crypto isakmp sa"コマンドを実行ã—ã¦ã€å•é¡Œãªãè¨å®šã•ã‚Œã‚Œã°ã€ã¾ãšä¸Šè¨˜ã®ã‚ˆã†ã«ISAKMP(éµäº¤æ›)ã®ã‚¹ãƒ†ãƒ¼ã‚¿ã‚¹ãŒæ£å¸¸ã«ãªã£ã¦ã„ã‚‹ã‹ã¨æ€ã„ã¾ã™ã€‚今回ã®ä¾‹ã ã¨stateãŒQM_IDLEã€statusãŒACTIVEã«ãªã£ã¦ã„ã‚Œã°OKã§ã™ã€‚

#show crypto ipsec sa

interface: Tunnel1

〜〜〜〜〜çœç•¥ã€œã€œã€œã€œã€œ

inbound esp sas:

spi: 0x2F74367A(796145274)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2687, flow_id: Onboard VPN:687, sibling_flags 80000040, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (4281963/1734)

IV size: 16 bytes

replay detection support: Y replay window size: 128

Status: ACTIVE(ACTIVE)

〜〜〜〜〜çœç•¥ã€œã€œã€œã€œã€œ

outbound esp sas:

spi: 0xE7B8E672(3887654514)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2688, flow_id: Onboard VPN:688, sibling_flags 80000040, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (4281963/1734)

IV size: 16 bytes

replay detection support: Y replay window size: 128

Status: ACTIVE(ACTIVE)

〜〜〜〜〜çœç•¥ã€œã€œã€œã€œã€œæ¬¡ã«"show crypto ipsec sa"コマンドを実行ã—ã€IPsecトンãƒãƒ«ã®çŠ¶æ…‹ã‚’確èªã—ã¾ã™ã€‚

上記ã®ã‚ˆã†ã«inbound/outbound esp sasã®éƒ¨åˆ†ã«ä½•ã‹ã—らステータスãŒè¡¨ç¤ºã•ã‚Œã¦ã„ã‚Œã°ã€IPsecトンãƒãƒ«ãŒç¢ºç«‹ã•ã‚Œã¦ã„ã‚‹ã“ã¨ã«ãªã‚Šã¾ã™ã€‚

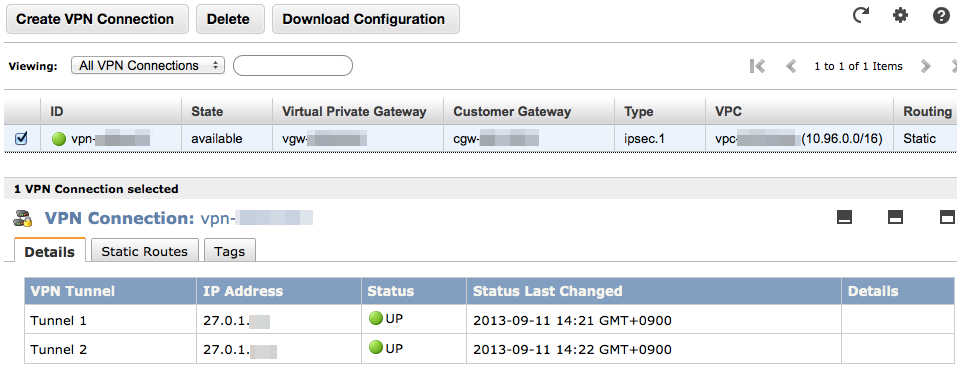

AWS Management Consoleã®[Amazon VPC] - [VPN Connections]ã§ã‚‚上図ã®ã‚ˆã†ã«VPNã®æŽ¥ç¶šçŠ¶æ³ãŒç¢ºèªã§ãã¾ã™ã€‚

サーãƒã‹ã‚‰ç–Žé€šç¢ºèª

ã•ã¦ã€ãƒˆãƒ³ãƒãƒ«ãŒç¢ºç«‹ã•ã‚ŒãŸã¨ã“ã‚ã§ã€è‡ªãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã®ã‚µãƒ¼ãƒã¨AWSå´ã®ã‚µãƒ¼ãƒ(EC2)ã®ç–Žé€šç¢ºèªã‚’ã—ã¦ã¿ã¾ã™ã€‚

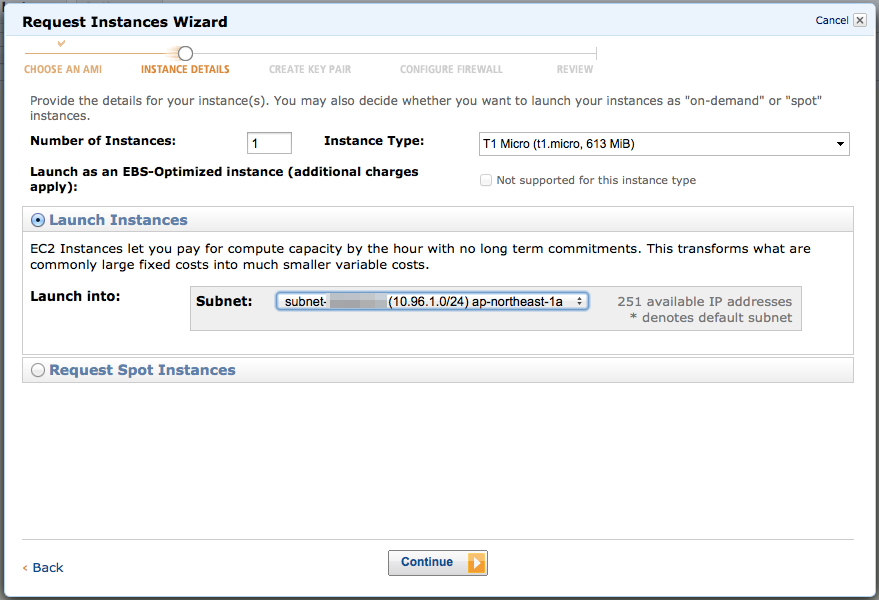

ã¾ãšã€Amazon EC2ã®ã‚¤ãƒ³ã‚¹ã‚¿ãƒ³ã‚¹ã‚’èµ·å‹•ã—ã¦ã¿ã¾ã™ã€‚インスタンスã®èµ·å‹•æ–¹æ³•ã«ã¤ã„ã¦ã¯ã€å¤šãã®è§£èª¬ã‚µã‚¤ãƒˆãŒå˜åœ¨ã™ã‚‹ã®ã§ã€è©³ã—ãã¯å‰²æ„›ã—ã¾ã™ãŒã€ã‚¤ãƒ³ã‚¹ã‚¿ãƒ³ã‚¹èµ·å‹•ã®éš›ã«ã€VPCã¾ã‚ã‚ŠãŒé–¢é€£ã™ã‚‹éƒ¨åˆ†ã®è¨å®šã¯ä»¥ä¸‹ã®é€šã‚Šã€‚

EC2インスタンス起動時ã«ã€ãã®ã‚¤ãƒ³ã‚¹ã‚¿ãƒ³ã‚¹ã‚’VPCã®ã©ã®ã‚µãƒ–ãƒãƒƒãƒˆã«æ‰€å±žã•ã›ã‚‹ã‹ã‚’é¸æŠžã—ã¾ã™ã€‚(割り当ã¦å¯èƒ½ãªæ®‹ã‚ŠIPアドレス数ã¨ã‹ã‚‚表示ã•ã‚Œã¦ã„ã¾ã™ã。)

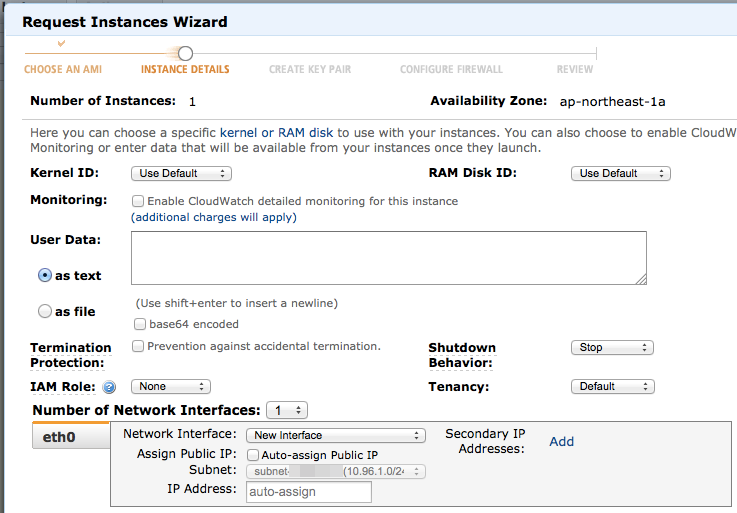

一番下部ã«ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚¤ãƒ³ã‚¿ãƒ¼ãƒ•ã‚§ãƒ¼ã‚¹ã®è¨å®šã‚’ã™ã‚‹éƒ¨åˆ†ãŒã‚ã‚Šã¾ã™ã€‚

インターフェースã®æ•°ã‚„ã€å‰²ã‚ŠæŒ¯ã‚‹IPアドレスã®æŒ‡å®š(デフォルトã§ã¯è‡ªå‹•ã§å‰²ã‚ŠæŒ¯ã‚Š)ã€Public IPを振るã‹ã©ã†ã‹ã‚„ã€ã‚¨ã‚¤ãƒªã‚¢ã‚¹ã®æŒ‡å®šãªã©ã€‚

ã¨ã€ä¸»ãªã¨ã“ã‚ã¯ã€ã“ã‚“ãªã¨ã“ã‚ã§ã—ょã†ã‹ã€‚

EC2インスタンスãŒèµ·å‹•ã—ãŸã‚‰ã€è‡ªãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯å†…ã®ã‚µãƒ¼ãƒã‹ã‚‰ã‚¢ã‚¯ã‚»ã‚¹ã—ã¦ã¿ã¾ã—ょã†ã€‚æ£ã—ãè¨å®šã•ã‚Œã¦ã„ãŸã‚‰ã€é€šä¿¡ã§ãã‚‹ã¯ãšã§ã™ã€‚

ã†ã¾ã疎通ã§ããªã„å ´åˆ

以下ã®ãƒ«ãƒ¼ãƒ†ã‚£ãƒ³ã‚°ã¾ã‚ã‚Šã¨ã‹ã‚’確èªã—ã¦ã¿ã‚‹ã¨ã„ã„ã‹ã‚‚。

- 自ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‹ã‚‰ã€VPC(ãŠã‚ˆã³ãã®ã‚µãƒ–ãƒãƒƒãƒˆ)ã®ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚»ã‚°ãƒ¡ãƒ³ãƒˆã¸ã®é€šä¿¡

- VPCã®ãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‹ã‚‰ã€è‡ªãƒãƒƒãƒˆãƒ¯ãƒ¼ã‚¯ã‚»ã‚°ãƒ¡ãƒ³ãƒˆã¸ã®é€šä¿¡

- VPNゲートウェイ(VPN Connectionsã®Static Routesã§è¨å®š)

- VPCã®ã‚µãƒ–ãƒãƒƒãƒˆ(Route Tablesã§è¨å®š)

ã‚ã¨ã¯ã€ãƒ™ã‚¿ã«ã€Network ACLã‚„Security Groupsã§ãƒ•ã‚£ãƒ«ã‚¿ã•ã‚Œã¦ã„ãªã„ã‹ã‚’確èªã™ã‚‹ã€ã‚ãŸã‚Šã§ã—ょã†ã‹ã€‚

ã¡ã‚‡ã£ã¨é•·ããªã£ãŸã®ã§ã€ä»Šæ—¥ã¯ã“ã®è¾ºã¾ã§ã€‚(続ãã¯åˆ¥ã®ã‚¨ãƒ³ãƒˆãƒªã«ã—ã¾ã™ã€‚)

ãã‚Œã§ã¯ï¼=͟͟͞͞(๑•̀=͟͟͞͞(๑•̀д•́=͟͟͞͞(๑•̀д•́๑)=͟͟͞͞(๑•̀д•́

ã‚ã‚ã›ã¦èªã¿ãŸã„

AWSå…¬å¼ã®ãƒ—レゼン資料ãŒã€æ¦‚略を掴む資料ã¨ã—ã¦ã¯ã‚ã‹ã‚Šã‚„ã™ãã¦ã‚ªã‚¹ã‚¹ãƒ¡ã§ã”ã–ã„ã¾ã™ã€‚

追記

続ãを書ãã¾ã—ãŸã€‚

ã¾ã¨ã‚

クラウドAMAZON EC2/S3ã®ã™ã¹ã¦ (ITpro BOOKs)

- 作者: 並河ç¥è²´,安é”è¼é›„,ITpro/日経SYSTEMS

- 出版社/メーカー: 日経BP社

- 発売日: 2009/11/05

- メディア: å˜è¡Œæœ¬

- 購入: 4人 クリック: 372回

- ã“ã®å•†å“ã‚’å«ã‚€ãƒ–ãƒã‚° (18件) を見る

- 作者: 'ã‚·ã‚¹ã‚³ã‚·ã‚¹ãƒ†ãƒ ã‚ºæ ªå¼ä¼šç¤¾,次世代ルータワーã‚ンググループ

- 出版社/メーカー: インプレス

- 発売日: 2006/02/23

- メディア: 大型本

- 購入: 1人 クリック: 21回

- ã“ã®å•†å“ã‚’å«ã‚€ãƒ–ãƒã‚° (6件) を見る