1. Ungewollte Datenverbindungen

Im vierten Teil der Artikelserie »Datenschutz für Android« beschäftigen wir uns mit ausgehenden Datenverbindungen. Um die Datenkontrolle über unser Smartphone zu erlangen, ist der Einsatz einer sogenannten Firewall zwingend erforderlich. Ursprünglich sollten uns Firewalls primär vor »Gefahren« von außen schützen. Dieser ursprüngliche Einsatzzweck von Firewalls hat sich jedoch zunehmend gewandelt. Firewalls auf Client-Systemen dienen nunmehr vermehrt der Überwachung und Kontrolle ausgehender Datenverbindungen. Mit DroidWall können wir dies erreichen.

Update

28.11.2017: Diese Artikelserie ist mittlerweile veraltet. Wer die Herrschaft und Kontrolle über sein Android-Smartphone anstrebt, dem kann ich die Artikelserie »Your phone – Your data« oder »Android unter Kontrolle« ans Herz legen.Im vorliegenden Beitrag werde ich demonstrieren, wie ihr den Aufbau externer Datenverbindungen von eurem Gerät kontrollieren könnt. Indirekt stärkt ihr damit euer Recht auf informationelle Selbstbestimmung.

- aSpotCat – Datenschutz für Android Teil1

- PDroid vs. LBE Privacy Guard – Datenschutz für Android Teil2

- PDroid Custom ROM Patch – Datenschutz für Android Teil3

- DroidWall Android Firewall – Datenschutz für Android Teil4

- SRT AppGuard – Datenschutz für Android Teil5

2. DroidWall

DroidWall dient als grafisches Frontend für den bekannten Paketfilter iptables. Die App ist in der Lage einzelnen Anwendungen und Systemkomponenten den Zugriff auf das Internet zu untersagen. Ausgehende Datenverbindungen werden direkt an der mobilen Schnittstelle (2G/3G/UMTS/LTE) oder dem WLAN-Interface gefiltert und können nur nach eurer Zustimmung eine Kommunikationsbeziehung zu entfernen Servern aufbauen. Viele Apps »telefonieren« gerne nach Hause und übersenden damit sensible Informationen an Entwickler oder Marketing-Unternehmen. Für die Verwendung von DroidWall wird ein gerootetes Gerät vorausgesetzt. In vorangegangenen Beiträgen der Artikelserie »Datenschutz für Android« bin ich auf Risiken und die Durchführung des Root-Vorgangs bereits eingegangen.

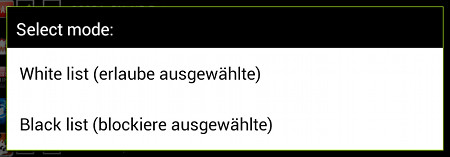

2.1 Black or White?

DroidWall bietet zwei unterschiedliche Betriebsmodi an. Ihr dürft euch zwischen »White list« oder »Black list« entscheiden. Die Unterschiede sind im Folgenden kurz zusammengefasst:

- White list: Lediglich selektierte Apps dürfen eine Verbindung in das Internet aufbauen.

- Black list: Hier ist es gerade umgekehrt. Selektierte Apps dürfen keine Verbindung initiieren.

Ich empfehle den „White list“ Modus. Dies ist auch der vorgeschlagene Standard von DroidWall.

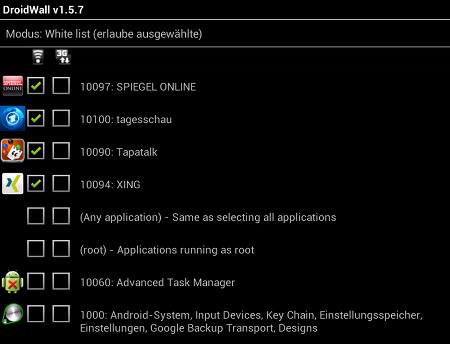

2.2 White Modus

Neben dem Modus könnt ihr beeinflussen welche »Verbindungsart« ihr erlaubt bzw. verbietet. DroidWall unterscheidet zwischen WLAN- und 2G/3G-Verbindungen. Setzt ihr lediglich im linken Feld (WLAN) ein Häkchen, kann eine App anschließend keine Daten über die mobilen Dateninterface austauschen.

Habt ihr alle Entscheidungen getroffen, gilt es diese über das Optionsmenü abschließend zu speichern. Mit einem Fingertip auf »Apply Rules« könnt ihr dies vornehmen. DroidWall übersetzt die »Häkchen« anschließend in Regelsätze, die von iptables verstanden und verarbeitet werden können.

2.3 More Options

DroidWall unterstützt noch weitere Zusatzfunktionen, die für den ein oder anderen unter euch interessant sein könnten. Dazu zählen:

- Logging: Mit der Logging-Funktion könnt ihr beobachten zu welchen Gegenstellen (IP-Adressen) Apps Verbindungen aufbauen.

- Password: Zum Schutz gegenüber Veränderungen könnt ihr ein Passwort hinterlegen. Sobald die Regelsätze modifiziert werden müsst ihr euch über das Passwort gegenüber DroidWall authentifizieren.

- Custom-Scripts: Ohne die Custom-Scripts kennt DroidWall im Prinzip lediglich die Funktion »Verbindung erlauben« bzw. »Verbindung verbieten«. Zur welcher IP-Adresse eine App eine Verbindung aufbaut und welchen Port (Dienst) sie dabei nutzt könnt ihr über die GUI nicht beeinflussen. Mittels den Custom-Scripts könnt ihr dies nachholen und sehr fein granular steuern wohin Apps Verbindungen aufbauen dürfen.

Der Kuketz-Blog ist spendenfinanziert!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

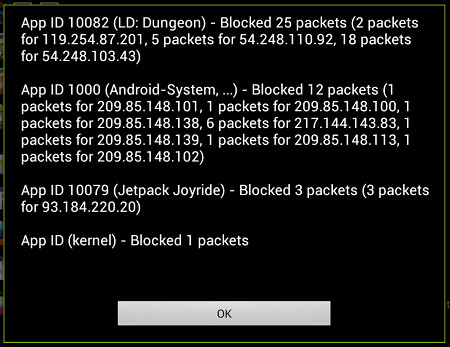

2.4 Log Beispiel

Anbei noch ein Auszug aus einem Log-Bericht:

DroidWall hat gerade das Spiel Lair Defense und Jetpack Joyride vor dem Zugriff auf das Internet abgehalten. Beide Spielen haben keinen online Modus und benötigen im Grunde keinen Zugriff auf das Internet. App-Updates werden über den Google Play Store eingespielt. So stellt sich für uns die Frage, wozu diese Apps Internet-Zugriff benötigen und ob wir diesen nicht besser über DroidWall reglementieren. In der Praxis existieren genügend Apps, die sich ungefragt an sensiblen Nutzerdaten »bereichern«. Daher halte ich eine Kombination bestehend aus PDroid und DroidWall als unverzichtbar.

3. Fazit

DroidWall stellt eine Bereicherung im Kampf gegen den ungewollten Datenabfluss dar. Apps denen ihr nicht vertraut könnt ihr damit den »Mund« verbieten. Nicht jede App benötigt Zugriff auf das Internet.

Im nachfolgenden Teil der Artikelserie »Datenschutz für Android« möchte ich das Tool SRT AppGuard vorstellen. Im Gegensatz zu PDroid und DroidWall ist für die Nutzung kein gerootetes Gerät notwendig. Ob sich damit allerdings auch in ähnlicher Form sensible Daten schützen lassen, wird im nächsten Beitrag beantwortet.

Bildquellen:

DroidWall: https://code.google.com/archive/p/droidwall/

Wenn du immer über neue Beiträge informiert bleiben möchtest, gibt es verschiedene Möglichkeiten, dem Blog zu folgen:

Unterstützen

Unterstützen

Abschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern spiegeln den Informationsstand zum Zeitpunkt der Veröffentlichung wieder, ähnlich wie Zeitungsartikel.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.