1. Ohne Updates geht es nicht

In der Artikelserie »Android unter Kontrolle« wollen wir euch, wie schon in Teil 1 beschrieben zeigen, wie ihr die größtmögliche Kontrolle über eure Daten auf eurem (nichtgerootetem) Smartphone zurückerlangt. Damit ihr die Kontrolle auch behaltet, ist jedoch nicht nur Disziplin und die korrekte Handhabung der Tools wie NetGuard gefragt (auf das wir in einem späteren Artikel näher eingehen werden).

Vielmehr ist unserer Ansicht nach für das Behalten der Kontrolle eine weitere essenzielle Voraussetzung, dass euer Android-System stets auf dem neuesten Stand ist.

Daher wollen wir uns im vorliegenden Artikel mit der oftmals unterschätzten Thematik der Update-Problematik bei Android-Smartphones befassen. Diesbezüglich wollen wir auch aufzeigen, weshalb ein aktuelles System (eigentlich) eine Grundvoraussetzung für unser Vorhaben ist.

Update

16.06.2017: Dieser Beitrag dient in erster Linie der Sensibilisierung für die Update-Problematik in der Android-Welt. Die Installation eines Custom-ROMs ist KEINE zwingende Voraussetzung, um der Artikelserie auch weiterhin folgen zu können. Wir wollten die Update-Problematik im Zusammenhang der Artikelserie dennoch beleuchten und euch vor Augen führen, wie wichtig ein aktuelles (Android-)System ist.

- Your Phone Your Data (light) – Android unter Kontrolle Teil1

- Die Update-Problematik bei Android – Android unter Kontrolle Teil2

- F-Droid und App-Alternativen – Android unter Kontrolle Teil3

- NetGuard Firewall – Android unter Kontrolle Teil4

- Konfigurationsempfehlungen – Android unter Kontrolle Teil5

2. Die Wurzel allen Übels: Schwachstellen

Wie sagt man so schön:

Ein Mensch ist nicht perfekt. Jeder Mensch hat deshalb Schwachstellen und macht Fehler.

Im Fußball werden bspw. Fehler in der Abwehr (defensive Schwachstellen) meist schnell von den Gegenspielern erkannt und ausgenutzt. Ein Fehler im »(Spiel-)System« genügt deshalb oftmals, um ein Match zu entscheiden.

In der Informatik ist es ähnlich. Auch hier reicht im Prinzip eine Schwachstelle in einem IT-System aus, um das »Spiel« zu verlieren.

Eine (IT-) Schwachstelle kann wie folgt beschrieben werden:

Schwäche eines Systems, an dem es verwundbar sein kann und dadurch einen Angreifer u.a. in die Lage versetzt, Sicherheitsmechanismen zu umgehen, Systemkomponenten zu ändern oder den Nutzer / das System zu täuschen.

Schwachstellen in Soft- / Hardware stellen daher vielfach eine Bedrohung für die Sicherheit eines Computersystems bzw. für die auf diesem befindenden Informationen dar. Derartige Schwachstellen entstehen oftmals im Entwicklungsprozess von Software, wobei die Gründe für diese Schwachstellen vielfältig sein können:

- Zunehmende Komplexität von Software (unübersichtlicher Code und damit eine fehlerhafte Programmierung)

- Fehlerhafte Interaktion zwischen den auf dem System verwendeten Softwareprodukten untereinander oder zwischen Soft- und Hardware

- Unzureichende Kenntnisse in der sicheren Programmierung

- Kein oder ein nur unzureichendes Qualitätsmanagement beim Hersteller

- Vernachlässigung einer »sicheren Programmierung« aus Kompatibilitätsgründen

- Veröffentlichung »halbfertiger Produkte« zur Wahrung finanzieller Interessen bspw. von Investoren

- […]

Grob geschätzt produziert ein Entwickler, der ja auch nur ein Mensch ist, auf 1000 Codezeilen zwischen 0,5 bis 3 Programmierfehler. Viele der in den teilweise Millionen Zeilen Code enthaltenen Fehler werden jedoch nie entdeckt oder wirken sich nicht negativ auf die Sicherheit bzw. Funktion aus. Manche Fehler erzeugen aber auch schwerwiegende Sicherheitslücken, ohne jedoch direkt die Funktion der Software zu beeinträchtigen. Daher finden Entwickler diese auch oftmals nicht. Vielmehr »schlummern« sie lange Zeit unerkannt im System / der Software.

2.1 Was hat das nun alles mit Android zu tun?

Man sollte sich immer wieder klarmachen, dass auch Betriebssysteme wie Android hochkomplexe Software sind. Deshalb ist es auch nicht weiter verwunderlich, dass auch bei Android immer wieder neue Schwachstellen auftauchen, die ernste Sicherheitslücken nach sich ziehen und Millionen von Geräten bzw. deren Nutzer bedrohen.

Prominente Sicherheitslücken aus dem Android-Universum sind bspw.:

- Stagefright (CVE-2015-1538, CVE-2015-3864, etc.): Von dieser Sicherheitslücke sind alle Android-Versionen zwischen 2.2 bis zur Version 5.1.1 betroffen. Um die Lücke im Android-Multimedia-Framework auszunutzen, genügt es dem Angreifer, seinem Opfer eine entsprechende MMS- oder Hangouts-Nachricht zu schicken, in dem sich der Schadcode befindet. Meist wird der Schadcode direkt beim Empfang der MMS ausgeführt und provoziert damit einen Buffer-Overflow auf dem sog. Heap-Speicher des Systems. Nach einem solchen erfolgreichen Angriff ist der Angreifer dann in der Lage, bspw. alle Gespräche zu belauschen, Video-Mitschnitte anzufertigen oder hat vollen Zugriff auf die Mediengalerie. Wer meint, dass die Stagefright-Lücken ausschließlich nur im Jahre 2015 gefunden und längst geschlossen seien, der dürfte schnell eines Besseren belehrt werden. Denn noch immer werden Schwachstellen in der bei Stagefright ausgenutzten Multimedia-Komponente von Android entdeckt – die letzte, diesbezüglich geschlossene Stagefright-Sicherheitslücke (CVE-2017-0637) stammt aus dem Juni 2017.

- WebView-Bug (CVE-2014-6041): Angreifer können unter Android 4.3 und niedriger, Inhalte anderer Webseiten abgreifen, Apps installieren oder die Kamera anzapfen. Problematisch ist diese Sicherheitslücke aber gerade deshalb, weil die WebView-Komponente nicht ausschließlich vom Browser benutzt wird, sondern auch von installierten Apps, um bspw. Werbebanner anzuzeigen. Für die Sicherheitslücke hat Google für Android 4.3 und die Vorgängerversionen keine Patches mehr bereitgestellt. Letztendlich hilft deshalb nur der Umstieg (falls möglich) auf eine höhere Android-Version.

Für beide Sicherheitslücken existieren fertig anwendbare und im Internet frei verfügbare Exploits, die es bspw. mittels Tools wie Metasploit ermöglichen, ungeschützte bzw. veraltete Android-Versionen über diese Schwachstellen anzugreifen.

In Anbetracht dieser und weiterer bekanntgewordenen Schwachstellen stellt sich die Frage, wie sich ein Android-Nutzer vor diesen bekanntgewordenen Lücken (nachträglich) schützen kann. Im Prinzip ist die Antwort darauf ganz einfach. Der wirkungsvollste Schutz gegen bekanntgewordene Sicherheitslücken ist ein regelmäßiges Updaten des Systems.

Doch gerade im Android-Universum stoßen wir hierbei auf ein großes Problem.

2.2 Regelmäßige Updates

Wie auch die durch Google durchgeführte Umfrage von »Sicherheitsexperten« belegt, stellt das regelmäßige Einspielen von (System-) Updates (vermeintlich) eine sehr wichtige Maßnahme gegen bekannte bzw. bekanntgewordene Sicherheitslücken dar. Wie diese Umfrage jedoch auch zeigt, findet diese eigentlich nachvollziehbarste Schutzmaßnahme, bei einem durchschnittlichen Anwender noch immer zu wenig Beachtung. Das hat zur Folge, dass Angreifer erfolgreich und ohne viel Aufwand betreiben zu müssen, meist alte, bekannte Sicherheitslücken in Software ausnutzen, die vom Hersteller des Betriebssystems eigentlich durch entsprechende Updates längst geschlossen wurden.

Gerade weit verbreitete Softwareprodukte wie Betriebssysteme (insbesondere Windows und Android), Internet-Browser (wie Firefox, Chrome, Safari), Java, Adobe PDF-Reader, Flash oder Microsoft Office sind beliebte Angriffsziele und häufige Einfallstore für Schadsoftware, insbesondere wenn bei ihnen keine aktuellen Patches bzw. Updates eingespielt wurden.

Ein aktuelles und prominentes Beispiel, das die Nachlässigkeit einiger Nutzer eindrucksvoll vor Augen führt, ist der Erpressungstrojaner WannaCry. Dieser konnte sich insbesondere deshalb so weit verbreiten, weil viele Nutzer den relevanten, von Microsoft zur Verfügung gestellten Patch nicht (rechtzeitig) eingespielt haben.

Es mag abgedroschen klingen, aber letztendlich gilt für das Updaten von Software immer eine einfache aber umso bedeutsame Regel:

Wenn du etwas installiert hast, dann update es auch.

Die Verantwortung regelmäßig (Sicherheits-) Updates einzuspielen, liegt deshalb grundsätzlich beim Anwender bzw. Administrator des Systems und kann auch nicht durch den Einsatz etwaiger »Schutzsoftware«, wie bspw. Antiviren-Scanner oder Firewalls ersetzt bzw. kompensiert werden.

Wer sich dieser Verantwortung bewusst ist und daher versucht, sein Android-Gerät regelmäßig und besonders auch nach neuen auf Heise und Co. gelesenen »Hiobsbotschaften« zu updaten, der erlebt nicht selten eine böse Überraschung.

3. Android und die Update-Problematik

Wir sagen es einfach mal ganz unverblümt heraus: Die allermeisten Android-Smartphones haben ein gravierendes Sicherheitsproblem, aufgrund ausbleibender bzw. nicht installierter Sicherheitsupdates.

Das liegt jedoch weniger an Google, die inzwischen mindestens monatlich Sicherheitsupdates veröffentlichen. Vielmehr liegt es an den herstellerspezifischen Androidversionen. Einige Smartphone-Hersteller, die auf den von ihnen hergestellten Smartphones modifizierte Android-Versionen verwenden, schaffen es oftmals nicht, diese Updates in ihren Systemen zu implementieren und zeitnah auszuliefern. Es kommt sogar bei manchen Herstellern vor, dass sie dem Nutzer schlichtweg gar keine Updates zur Verfügung stellen.

Die von uns thematisierte Update-Problematik betrifft daher insbesondere ältere oder günstige Android-Smartphones, die von den Herstellern nicht (mehr) gepflegt werden und auch keine Sicherheitsupdates (mehr) erhalten.

3.1 Sicherheitspatch-Ebenen

Seit gut einem Jahr veröffentlicht Google monatlich Sicherheitsupdates inklusive einem Bericht, welche Schwachstellen durch die Updates nun geschlossen wurden. Google supported Google-Android-Geräte aktuell bis zur Android Version 4.4.4 (KitKat) mit Sicherheitspatches. Dass ein Patchday auch mal sehr umfangreich ausfallen kann bzw. sehr viele Lücken geschlossen werden, wird schnell deutlich, wenn man sich die Google-Updates im Juni 2017 anschaut.

So hat Google im Monat Juni 2017 insgesamt 101 Schwachstellen geschlossen, von denen 29 Lücken mit dem Bedrohungsgrad »kritisch« und 29 mit »hoch« eingestuft wurden.

Eine der geschlossenen Schwachstellen klaffte mal wieder im vorstehend genannten Multimedia-Framework (CVE-2017-0637, Stagefright). Es ermöglichte einem entfernten, nicht authentifizierten Angreifer die Ausführung beliebigen Programmcodes im Kontext des Kernels und damit letzten Endes die komplette Übernahme des betroffenen Systems. Wer also bspw. eine entsprechend präparierte Mediendatei auf seinem Android Gerät abspielt, kann im schlimmsten Falle die komplette Kontrolle über sein System verlieren. Ein solcher Kontrollverlust würde natürlich konträr zu unserem, in dieser Artikelserie ausgegebenen Ziel der Wiedererlangung und dem Behalten der Kontrolle über unser Android-Smartphone stehen.

Gleichzeitig mit den monatlichen Sicherheitsupdates veröffentlicht Google auch Updates für seine aktuelle Nexus- bzw. Pixel-Reihe. Das bedeutet, diese Geräte erhalten direkt mit der Veröffentlichung der Patches die Möglichkeit zum Update. Ältere Nexus-Modelle, wie das Nexus 4 oder das Nexus 7 aus dem Jahr 2012 werden von Google hingegen nicht mehr mit Sicherheitsupdates versorgt, obwohl auf beiden offiziell Android 5.1.1 noch lauffähig ist.

Laut dieser Übersicht sollte das Nexus 5 aus dem Jahr 2015 eigentlich noch mit Sicherheitsupdates versorgt werden. Denn Google gibt an:

Für Nexus-Geräte werden Sicherheitsupdates mindestens für einen Zeitraum von drei Jahren ab der Aufnahme des Produkts in den Google Store oder mindestens für einen Zeitraum von 18 Monaten nach der Auslistung aus dem Google Store bereitgestellt – je nachdem, welcher Zeitraum länger ist.

Wann auch immer dieser Hinweis hinzugefügt wurde, er gilt offenbar (wie wir aus eigener Erfahrung berichten können) nicht mehr für ältere Geräte, wie das Nexus 5.

3.2 Sicherheitsstatus abfragen

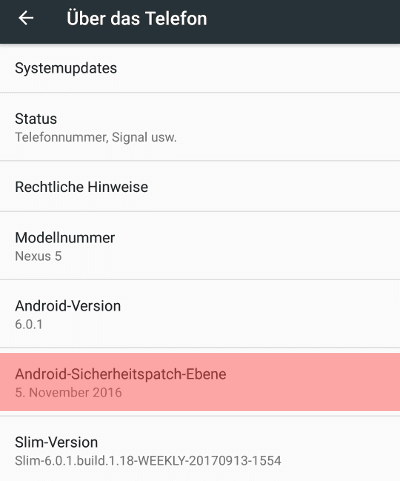

Wenn ihr durch unsere vorherigen Ausführungen für die Notwendigkeit des Einspielens von Updates sensibilisiert worden sein solltet und den aktuellen Sicherheitsstaus bzw. Patch-Ebene von eurem Gerät erfahren möchtet, dann geht wie folgt vor:

Öffnet die »Einstellungen -> Über das Telefon -> Android-Sicherheitspatch-Ebene«. Ab Android 5.0 und höher bekommt ihr darüber meist das Patch-Level angezeigt. Im Idealfall steht dort bei euch der aktuelle Monat gefolgt vom aktuellen Jahr:

So wie auf dem Screenshot sollte es bei euch besser nicht aussehen. Denn es wird schnell deutlich, dass das Patch-Level des Geräts, auf dem dieser Screenshot entstanden ist, auf dem »Patchstand« von November 2016 ist. Bei diesem Gerät handelt es sich um eines von Mikes Testgeräten, auf denen er auch mal gerne den ein oder anderen Exploit ausprobiert / testet.

3.3 Zwei-Klassen-Gesellschaft

Durch die vorstehenden Ausführungen sollte deutlich werden, dass es sich bei Android eigentlich um eine »Zwei-Klassen-Gesellschaft« handelt.

So gibt es auf der einen Seite aktuelle (Google-)Nexus- bzw. Pixel-Geräte, die von Google zeitnah die Sicherheitsupdates erhalten. Auf der anderen Seite gibt es dann aber auch Geräte anderer Hersteller, bei denen die von Google herausgegebenen Updates zum Teil mit merklicher Verzögerung »ausgerollt« werden oder insbesondere für ältere Geräte gar nicht mehr zur Verfügung stehen.

Und schlimmer noch: Viele Hersteller geben auch keine Auskunft über den Zeitraum, in dem sie ihre Geräte bzw. die Android-Software aktualisieren bzw. der Nutzer damit rechnen kann, mit Sicherheitsupdates versorgt zu werden. Dieses Vorgehen ist in Anbetracht der heutigen Problematik, die mit Sicherheitslücken einhergehen, nicht mehr zeitgemäß und sollte von den Herstellern schnellstmöglich überdacht werden.

Nach unserer Auffassung sollten Geräte (und das gilt insbesondere auch für IoT-Geräte) mindestens 3 besser aber bis zu 5 oder 10 Jahren mit Sicherheitsupdates versorgt werden. Ein Hersteller, der transparent mit einem solchen Support wirbt und dann auch tatsächlich seine Geräte über die entsprechenden Jahre hinweg mit aktuellen Sicherheitsupdates versorgt, könnte sich damit positiv von anderen Herstellern abheben.

3.4 Versorgung mit Updates

Nach gut einem Jahr sollte man meinen, dass sich der von Google vorgegebene Zyklus der monatlichen Sicherheits-Patches in der gesamten Android-Welt herumgesprochen hat und sich alle Hersteller (mit eigenen Hersteller-Android-Versionen) durch Anpassung ihrer »Workflows« entsprechend darauf eingestellt haben. Sie sollten dadurch in der Lage sein, ihre Geräte zeitnah mit den notwendigen Updates zu versorgen bzw. die entsprechenden Sicherheitspatches dem Nutzer zur Verfügung zu stellen.

Größere, namhafte Hersteller wie Samsung, HTC oder Sony veröffentlichen nun auch tatsächlich regelmäßig Sicherheitsupdates, allerdings oftmals nur für ihre aktuellen »Top-Geräte«. Daraus folgt mithin, dass je teurer und neuer das Gerät ist, umso größer ist die Chance auf ein zeitnahes Update. Doch auch bei den Top-Geräten dieser Hersteller kommt es immer wieder vor, dass monatelang kein Update erscheint. Dem Anwender bleibt dann (wie Nutzern mit anderen Google-Smartphones) nichts anderes übrig, als sich in Geduld zu üben und zu hoffen, dass er nicht angegriffen wird.

Denn selbst wenn Google regelmäßig Sicherheitsupdates bis hinunter zur Android Version 4.4.4 (KitKat) veröffentlicht, bedeutet das noch lange nicht, dass diese Patches auch jedes Gerät erreichen. Denn weil ein Hersteller das Original Android-System in der Regel so verändert hat, dass es erheblich vom ursprünglichen System abweicht, können Nutzer nicht selbständig etwaige Updates einspielen. Vielmehr sind sie dabei auf die Mithilfe der Hersteller angewiesen. Oder anders ausgedrückt, sie sind diesbezüglich vom Hersteller vollends abhängig!

Damit liegt es einzig und alleine am Hersteller, ob er »sein« Gerät mit den entsprechenden Updates versorgt. So kann es durchaus vorkommen, dass ein Hersteller, weil das Gerät bspw. keinen Gewinn mehr abwirft, vielleicht bereits nach einem halben Jahr keine Beachtung mehr schenkt. Der Leidtragende ist in solchen Fällen letztendlich immer der Anwender, der sein Gerät, so gerne er es auch möchte, nicht adäquat updaten / patchen kann. Außer einer Beschwerde beim Hersteller bleibt ihm dann oftmals nur der Erwerb eines neuen Geräts, wenngleich das»Alte« eigentlich technisch noch immer einwandfrei funktioniert.

Was kann man also tun, wenn man sein altes Gerät auf den neuesten Stand bringen möchte, der Hersteller allerdings gar nicht bzw. nur alle »Jubeljahre« Sicherheitsupdates bereitstellt?

4. Ein Ausweg aus der Update-Problematik

Für einen Großteil der heute noch verwendeten, aber nicht mehr supporteten Android-Geräte ist es mehr als unwahrscheinlich, dass diese noch mit aktuellen Sicherheitsupdates von den Herstellern versorgt werden.

Von vielen Herstellern im Stich gelassen, müssen wir als Android-Nutzer also nach Alternativen Ausschau halten, um die leidige Update-Problematik in den Griff zu bekommen. Nach unserer Auffassung können die Sicherheitsupdates jedenfalls für bekanntgewordene Sicherheitslücken durch nichts ersetzt bzw. kompensiert werden.

4.1 Custom-ROM: LineageOS

Offiziell werden Android-Smartphones mit einem sog. Stock-ROM ausgeliefert, das von Werk ab vorinstalliert ist und meist unterschiedliche Modifizierungen und Erweiterungen der Gerätehersteller beinhaltet. Wie aufgezeigt, werden viele dieser Stock-ROMs insbesondere im Hinblick auf Sicherheitsupdates, von vielen Herstellern allerdings meist nur stiefmütterlich behandelt und irgendwann sogar komplett verstoßen.

Das bedeutet nochmals zusammengefasst, dass in den meisten Android-Geräten etliche kritische Sicherheitslücken klaffen, die aufgrund ausbleibender Sicherheitsupdates bzw. Updates der Stock-ROMs nicht geschlossen werden können.

Doch in der Android-Welt existiert dafür oftmals eine Alternative: Sogenannte Custom-ROMs. Diese ROMs werden meist von privaten, nicht von kommerziell motivierten Interessen getriebenen Entwicklern, für die unterschiedlichsten (alten) Geräte bereitgestellt.

Das prominenteste Custom-ROM ist LineageOS, der direkte Nachfolger des bekannten CyanogenMod, dessen Entwicklung Ende 2016 eingestellt wurde. Der große Vorteil von Custom-ROMs und insbesondere LineageOS ist die zeitnahe Bereitstellung von Sicherheitsupdates für sehr viele ältere Geräte und damit auch für Geräte, die von den Herstellern schon längst nicht mehr mit Updates versorgt werden. Ein Custom-ROM wie LineageOS bietet deshalb die Möglichkeit, auch in die Jahre gekommene Geräte mit aktuellen Sicherheitsupdates und neuen Android-Versionen zu versorgen.

Das ist allerdings nicht der einzige Vorteil, den Custom-ROMs bieten. Häufig sind Custom-ROMs deutlich »schlanker« und performanter als die Stock-ROMs, da sie auf die Hersteller-Bloatware, wie vorinstallierte Apps und Services, verzichten.

4.2 Wechsel zu einem Custom-ROM

Der Wechsel zu einem Custom-ROM wie LineageOS besteht meist aus drei Schritten:

- Entsperren / Unlock des Bootloaders

- Flash eines Custom-Recovery

- Installation des Custom-ROM LineageOS (Liste mit unterstützten Geräten)

Wir werden an dieser Stelle nicht im Detail auf die notwendigen Schritte eingehen, sondern auf weitere Anleitungen und Informationen verweisen:

- Schritt 1: Entsperren / Unlock des Bootloaders (bitte nicht mit dem Rooten eines Geräts verwechseln!)

- Schritt 2: Flash eines Custom-Recovery (TWRP)

- Informationen: TeamWin Recovery Project (TWRP)

- Schritt 3: Installation des Custom-ROM LineageOS

- Bebilderte Anleitung, die nicht nur die Installation von LineageOS beschreibt, sondern auch die Schritte 1 und 2 umfasst: Anleitung: Lineage OS auf dem Smartphone installieren

Ausschlaggebend für unsere Empfehlung von LineageOS ist die hohe Verfügbarkeit für einen Großteil der Android-Geräte. Nur so schaffen wir es, möglichst viele Anwender zu erreichen, die sich die »Datenherrschaft« bzw. die Kontrolle auf ihrem Gerät zurückerobern wollen.

Hinweis

Wir werden im Rahmen der Aktualisierung der Artikelserie »Your phone – Your data« alle notwendigen Schritte zur Installation von LineageOS beschreiben. Wann die Aktualisierung der Artikelserie von uns durchgeführt wird, können wir derzeit noch nicht absehen.4.3 LineageOS aktuell halten

Mit dem Wechsel auf das LineageOS ist es natürlich nicht getan. Es gilt vielmehr auch hier, das System stets auf aktuellem Stand zu halten. Der Update-Vorgang besteht meist aus zwei Schritten:

Schritt 1: LineageOS (LOS) Updater starten:

- Navigiert zu »Einstellungen -> Über das Telefon -> LineageOS Updates«

- Herunterladen der aktuellsten Version.

- Nach dem erfolgreichen Download wird euch das System fragen, ob ihr den Recovery-Mode (TWRP) booten wollt. Dies solltet ihr bejahen.

- Euer Gerät wird neu starten und TWRP aufrufen.

Schritt 2: Update über TWRP einspielen:

- Optional, aber empfehlenswert: Ihr solltet über das Menü »Backup« zunächst eine Sicherung anlegen und auf eurem Rechner speichern, falls der Update-Vorgang in irgendeiner Weise fehl schlägt.

- Um den Update-Vorgang zu starten wählt ihr »Install« aus.

- Wählt die ZIP-Datei, die der LOS-Updater gerade heruntergeladen habt. Die Datei liegt üblicherweise unter: »/data/data/org.lineageos.updater/app_updates/lineage-x.x-xxx.zip«.

- Bei Bedarf: Entfernt das Häkchen bei »Zip signature verification«. Die Updates bzw. ZIP-Dateien werden häufig ohne MD5-Datei ausgeliefert, die die Integrität sicherstellen könnte – ärgerlich.

- Bestätigt den Flash-Vorgang indem ihr über den Bildschirm wischt »Swipe«.

- Je nach Gerät nimmt der Vorgang dann bis zu fünf Minuten in Anspruch.

- Nachdem der Flash-Vorgang abgeschlossen ist könnt ihr »Reboot System« auswählen.

- Der Reboot wird länger dauern als gewohnt, da LOS das System updaten wird.

- Wenn alles geklappt habt, dann habt ihr wieder ein aktuelles System, auf dem alle von euch installierten Apps und vorgenommenen Systemeinstellungen unverändert geblieben sind.

4.4 Garantie und Gewährleistung

Fast alle Gerätehersteller warnen explizit vor dem Entsperren des Bootloaders. Ihr solltet diese geräte- bzw. herstellerspezifischen Hinweise in jedem Fall auch beachten. So weisen die Hersteller bspw. darauf hin, dass mit dem Entsperr-Vorgang sämtliche Daten vollständig gelöscht werden – was auch so stimmt und ihr beachten solltet.

Viele der Hersteller garnieren ihre Warnhinweise zusätzlich mit Formulierungen, wie:

»Wenn Sie Ihr Gerät »entsperren« verlieren sie automatisch die Garantie.«

Manche Hersteller gehen sogar noch weiter und schreiben, dass man mit dem Entsperren des Gerätes, gleichzeitig auch die Gewährleistung verliert. Naturgemäß wird hierdurch der Anwender zunächst einmal verunsichert und nimmt Abstand vom Entsperren des Gerätes.

Wir können euch leider keine Auskunft darüber geben, wie Hersteller / Händler reagieren, wenn sie ein Gerät eingesendet bekommen, dass noch in der Gewährleistungszeit ist, allerdings ein Custom-ROM aufgespielt hat. Je nach Hersteller / Händler wird hier vermutlich ganz unterschiedlich verfahren. Folgendes gilt in diesem Zusammenhang:

Wenn ihr ein Custom-ROM einspielt, verliert ihr (je nach Hersteller und Herstellererklärung) eure Ansprüche auf die freiwilligen Garantien des Herstellers. Davon streng zu trennen ist aber die Gewährleistung, die man so einfach nicht verliert. Denn grundsätzlich hat das Entsperren des Bootloaders ja keine Auswirkungen auf die Hardware, für die die Gewährleistung primär gilt.

Doch diesbezüglich ein Hinweis: Es soll Geräte (Samsung Knox) geben, bei dem der Unlockvorgang auch mal ein paar Dioden / Kontakte des Gerätes durchschmilzen lässt. In einem solchen Fall lässt sich natürlich sehr gut streiten, ob der Nutzer, weil ja dann eine (wie auch immer geartete und nachweisbare) Hardwareveränderung eingetreten ist, nicht sogar die Gewährleistung verliert.

Wie Gerichte diese Fälle beurteilen würden, ist uns nicht bekannt, da wir keinen Fall kennen, in dem diese »Praxis mancher Hersteller« mal gerichtlich thematisiert wurde.

Du kannst den Blog aktiv unterstützen!

Unabhängig. Kritisch. Informativ. Praxisnah. Verständlich.

Die Arbeit von kuketz-blog.de wird vollständig durch Spenden unserer Leserschaft finanziert. Sei Teil unserer Community und unterstütze unsere Arbeit mit einer Spende.

4.5 Ein neues Smartphone steht an?

Die Installation eines Custom-ROMs ist nach unserer Auffassung aber nicht das Einzige was ihr tun könnt. Wenn ihr euch in Zukunft ein neues Android-Gerät zulegen wollt, solltet ihr gerade darauf achten, ob sich ein Hersteller hinsichtlich der Update-Thematik geäußert hat bzw. angegeben hat, wie lange das von euch ins Auge gefasste Gerät mit Sicherheitsupdates versorgt werden soll.

Eine Übersicht aller Hersteller und Geräte können wir euch aufgrund der Komplexität an dieser Stelle leider nicht bieten. Daher solltet ihr euch vor dem Erwerb eines neuen Smartphones beim Händler eures »Vertrauens«, im Internet informieren oder vielleicht selber, direkt beim Support der Hersteller nachfragen, falls diese keine offiziellen Angaben zu ihrer Update-Politik getätigt haben.

5. Das Updaten und der Bezug zur vorliegenden Artikelserie

In der Artikelserie »Android unter Kontrolle« wollen wir euch zeigen, wie ihr die größtmögliche Kontrolle über euer Android-Gerät und damit über eure Daten erlangt. Ein Android mit aktuellem Patch-Level ist dafür zunächst eigentlich keine zwingende Voraussetzung. Allerdings stellt ein aktuelles Betriebssystem aus unserer Sicht eine zwingende Notwendigkeit zur Gewährleistung eines ausreichenden Sicherheitsniveaus und damit letzten Endes zum Behalten der »Kontrolle« / Datenherrschaft dar.

Denn wenn ihr es erst einmal geschafft habt, eine größtmögliche Kontrolle über euer Android-Gerät zu erlangen, dann gilt es, diese im Idealfall auch zu behalten und nicht aufgrund klaffender Sicherheitslücken leichtfertig aufs Spiel zu setzen.

Anmerkung: Wir wissen auch, dass nicht jeder in der Lage ist, ein Custom-ROM einzuspielen. Sei es aus Angst, aus fehlendem technischem Verständnis oder einfach weil für das Gerät kein Custom-ROM angeboten wird. Ihr könnt die von uns in den nachfolgenden Artikeln vorgestellten Tipps natürlich auch auf diesen Smartphones umsetzen.

Doch ihr solltet euch in diesem Falle noch viel mehr dem Risiko bewusst sein, dass ihr auf dem nicht mehr aktuellen Gerät ein noch leichteres Ziel für Angreifer bietet. Wir wollen es nicht beschönigen: Je nach Sicherheitslücke droht im schlimmsten Fall der komplette Kontrollverlust über das Android-System und damit eure Daten. Daher ist es in diesen Fällen umso wichtiger, dass ihr noch vorsichtiger und umsichtiger mit diesen Android-Smartphones umgeht und insbesondere nicht auf alles klickt oder alles installiert, »was bei Drei nicht auf den Bäumen ist«.

Und noch eine Anmerkung: Nach unser Ansicht kann es keine »IT-Sicherheit« ohne »Datenschutz« und auch umgekehrt geben. Beides muss vielmehr »Hand in Hand« gehen.

Mit dem vorliegenden Artikel und mit allen weiteren Artikeln wollten wir dafür nochmal das Bewusstsein schaffen. Denn all unsere Anstrengungen zu mehr »Datenschutz« sind nur dann sinnvoll, wenn sie später bspw. nicht einfach durch die Ausnutzung von bekannten Sicherheitslücken ausgehebelt werden.

6. Fazit

Viele Anwender stecken in einem Dilemma: Sie können ihr Android-Smartphone nicht updaten, obwohl sie es gerne tun würden. Google selber liefert zwar monatlich Sicherheitsupdates aus. Doch viele Smartphone-Hersteller rollen diese auf den von ihnen modifizierten Android-Versionen entweder nicht zeitnah aus oder supporten ältere ihrer Geräte einfach nicht mehr. Damit entsteht zwangsläufig ein »Vakuum« in der Android-Welt, das viele oder die meisten Geräte anfällig für kritische Sicherheitslücken macht.

Wie aufgezeigt, lassen sich manche dieser Sicherheitslücken oftmals schon mit dem Aufruf einer Webseite, beim Empfang einer MMS oder Abspielen einer Video- bzw. Audio-Datei »triggern«. Im schlimmsten Fall droht dann eine komplette Systemübernahme durch einen Angreifer, von dem der Anwender u.a. aufgrund des Designs eines Smartphones, in den seltensten Fällen etwas mitbekommen dürfte.

Ein Ausweg aus der Android Update-Problematik finden wir ausgerechnet in der Custom-ROM Szene, die es schafft, selbst ältere Geräte, wie bspw. das Motorola Moto G aus dem Jahr 2013 mit aktuellen Android-Versionen zu versorgen.

Durch den unermüdlichen Einsatz in der Entwicklerszene stehen die von Google bereitgestellten Sicherheitsupdates meist auch relativ zeitnah für dieses alte Gerät zur Verfügung. Das, was also eigentlich die Hersteller leisten sollten, übernehmen freiwillige Entwickler und füllen so das Vakuum in der Android-Welt.

Im kommenden Teil wollen wir uns der »App-Problematik« in Bezug auf ein »kontrolliertes Android-Smartphone« beschäftigen und uns deshalb dem alternativen App-Store F-Droid widmen.

Autoren:

Wenn du immer über neue Beiträge informiert bleiben möchtest, gibt es verschiedene Möglichkeiten, dem Blog zu folgen:

Unterstützen

Unterstützen

Abschließender Hinweis

Blog-Beiträge erheben nicht den Anspruch auf ständige Aktualität und Richtigkeit wie Lexikoneinträge (z.B. Wikipedia), sondern spiegeln den Informationsstand zum Zeitpunkt der Veröffentlichung wieder, ähnlich wie Zeitungsartikel.Kritik, Anregungen oder Korrekturvorschläge zu den Beiträgen nehme ich gerne per E-Mail entgegen.