По мере взроÑÐ»ÐµÐ½Ð¸Ñ Ð¸ Ñтабилизации ÑкоÑиÑтемы Docker ÑвÑзанные Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑтью Ñтого продукта темы привлекают вÑе больше вниманиÑ. При проектировании инфраÑтруктуры невозможно избежать вопроÑа обеÑÐ¿ÐµÑ‡ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти Docker.

Ð’ Docker уже вÑтроено неÑколько замечательных ÑредÑтв обеÑÐ¿ÐµÑ‡ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти:

-

Docker-контейнеры минимальны: один или неÑколько работающих процеÑÑов, только необходимое программное обеÑпечение. Ðто Ñнижает вероÑтноÑÑ‚ÑŒ поÑтрадать от уÑзвимоÑтей в ПО.

Docker-контейнеры выполнÑÑŽÑ‚ ÑпецифичеÑкую задачу. Заранее извеÑтно, что должно выполнÑÑ‚ÑŒÑÑ Ð² контейнере, определены пути к директориÑм, открытые порты, конфигурации демонов, точки Ð¼Ð¾Ð½Ñ‚Ð¸Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ð¸ Ñ‚. д. Ð’ таких уÑловиÑÑ… проще обнаружить какие-либо ÑвÑзанные Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑтью аномалии. Ðтот принцип организации ÑиÑтем идет рука об руку Ñ Ð¼Ð¸ÐºÑ€Ð¾ÑервиÑной архитектурой, позволÑÑ Ð·Ð½Ð°Ñ‡Ð¸Ñ‚ÐµÐ»ÑŒÐ½Ð¾ уменьшить поверхноÑÑ‚ÑŒ атаки.

Docker-контейнеры изолированы как от хоÑта, так и от других контейнеров. Ðтого удаетÑÑ Ð´Ð¾Ð±Ð¸Ñ‚ÑŒÑÑ Ð±Ð»Ð°Ð³Ð¾Ð´Ð°Ñ€Ñ ÑпоÑобноÑти Ñдра Linux изолировать реÑурÑÑ‹ Ñ Ð¿Ð¾Ð¼Ð¾Ñ‰ÑŒÑŽ

cgroupsиnamespaces. Ðо еÑÑ‚ÑŒ ÑÐµÑ€ÑŒÐµÐ·Ð½Ð°Ñ Ð¿Ñ€Ð¾Ð±Ð»ÐµÐ¼Ð° — Ñдро приходитÑÑ Ð´ÐµÐ»Ð¸Ñ‚ÑŒ между хоÑтом и контейнерами (мы еще вернемÑÑ Ðº Ñтой теме чуть позже).

- Docker-контейнеры воÑпроизводимы. Ð‘Ð»Ð°Ð³Ð¾Ð´Ð°Ñ€Ñ Ð¸Ñ… декларативной ÑиÑтеме Ñборки любой админиÑтратор может легко выÑÑнить, из чего и как был Ñделан контейнер. Крайне маловероÑтно, что у Ð²Ð°Ñ Ð² итоге окажетÑÑ Ð½ÐµÐ¸Ð·Ð²ÐµÑтно кем наÑÑ‚Ñ€Ð¾ÐµÐ½Ð½Ð°Ñ legacy-ÑиÑтема, которую никому не хочетÑÑ ÐºÐ¾Ð½Ñ„Ð¸Ð³ÑƒÑ€Ð¸Ñ€Ð¾Ð²Ð°Ñ‚ÑŒ заново. Знакомо, не правда ли? ;)

Однако в оÑнованных на Docker ÑиÑтемах еÑÑ‚ÑŒ и Ñлабые меÑта. Ð’ Ñтой Ñтатье мы как раз о них и поговорим, раÑÑмотрев 7 проблем безопаÑноÑти Docker.

ÐšÐ°Ð¶Ð´Ð°Ñ ÑÐµÐºÑ†Ð¸Ñ Ñ€Ð°Ð·Ð´ÐµÐ»ÐµÐ½Ð° на Ñледующие чаÑти:

- ОпиÑание угрозы: вектор атаки и причины возникновениÑ.

- Лучшие практики: что можно Ñделать Ð´Ð»Ñ Ð¿Ñ€ÐµÐ´Ð¾Ñ‚Ð²Ñ€Ð°Ñ‰ÐµÐ½Ð¸Ñ ÑƒÐ³Ñ€Ð¾Ð· такого вида.

- Пример(-Ñ‹): проÑтые, легко воÑпроизводимые ÑƒÐ¿Ñ€Ð°Ð¶Ð½ÐµÐ½Ð¸Ñ Ð´Ð»Ñ Ð¿Ñ€Ð°ÐºÑ‚Ð¸ÐºÐ¸.

БезопаÑноÑÑ‚ÑŒ Docker-хоÑта и Ñдра

ОпиÑание

Ð’ Ñкомпрометированной ÑиÑтеме изолÑÑ†Ð¸Ñ Ð¸ прочие механизмы безопаÑноÑти контейнеров уже врÑд ли помогут. Кроме того, ÑиÑтема Ñпроектирована таким образом, что контейнеры иÑпользуют Ñдро хоÑта. По многим уже знакомым вам причинам Ñто повышает ÑффективноÑÑ‚ÑŒ работы, но Ñ Ñ‚Ð¾Ñ‡ÐºÐ¸ Ð·Ñ€ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти Ñ‚Ð°ÐºÐ°Ñ Ð¾ÑобенноÑÑ‚ÑŒ ÑвлÑетÑÑ ÑƒÐ³Ñ€Ð¾Ð·Ð¾Ð¹, Ñ ÐºÐ¾Ñ‚Ð¾Ñ€Ð¾Ð¹ надо боротьÑÑ.

Лучшие практики

Тема обеÑÐ¿ÐµÑ‡ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти Linux-хоÑта веÑьма обширна, и по ней напиÑано немало литературы. Что каÑаетÑÑ Ð¸Ñключительно Docker:

УбедитеÑÑŒ в безопаÑноÑти конфигурации хоÑта и Docker engine (доÑтуп ограничен и предоÑтавлен только аутентифицированным пользователÑм, канал ÑвÑзи зашифрован и Ñ‚. д.) Ð”Ð»Ñ Ð¿Ñ€Ð¾Ð²ÐµÑ€ÐºÐ¸ конфигурации на ÑоответÑтвие лучшим практикам рекомендую воÑпользоватьÑÑ Ð¸Ð½Ñтрументом Docker bench audit tool.

Своевременно обновлÑйте ÑиÑтему, подпишитеÑÑŒ на раÑÑылку по безопаÑноÑти операционной ÑиÑтемы и другого уÑтановленного программного обеÑпечениÑ, оÑобенно еÑли оно уÑтанавливаетÑÑ Ð¸Ð· Ñторонних репозиториев (например, ÑиÑтемы оркеÑтровки контейнеров, одну из которых вы уже навернÑка уÑтановили).

ИÑпользуйте минимальные, Ñпециально предназначенные Ð´Ð»Ñ Ð¸ÑÐ¿Ð¾Ð»ÑŒÐ·Ð¾Ð²Ð°Ð½Ð¸Ñ Ñ ÐºÐ¾Ð½Ñ‚ÐµÐ¹Ð½ÐµÑ€Ð°Ð¼Ð¸ хоÑÑ‚-ÑиÑтемы, такие как CoreOS, Red Hat Atomic, RancherOS и Ñ‚. д. Ðто позволит уменьшить поверхноÑÑ‚ÑŒ атаки, а также воÑпользоватьÑÑ Ñ‚Ð°ÐºÐ¸Ð¼Ð¸ удобными функциÑми, как, например, выполнение ÑиÑтемных ÑервиÑов в контейнерах.

- Ð”Ð»Ñ Ð¿Ñ€ÐµÐ´Ð¾Ñ‚Ð²Ñ€Ð°Ñ‰ÐµÐ½Ð¸Ñ Ð²Ñ‹Ð¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ Ð½ÐµÐ¶ÐµÐ»Ð°Ñ‚ÐµÐ»ÑŒÐ½Ñ‹Ñ… операций как на хоÑте, так и в контейнерах можно задейÑтвовать ÑиÑтему Мандатного ÑƒÐ¿Ñ€Ð°Ð²Ð»ÐµÐ½Ð¸Ñ Ð´Ð¾Ñ��упом (Mandatory Access Control). Ð’ Ñтом вам помогут такие инÑтрументы, как Seccomp, AppArmor или SELinux.

Примеры:

Seccomp позволÑет ограничивать дейÑтвиÑ, доÑтупные контейнеру, в чаÑтноÑти — ÑиÑтемные вызовы. Ðто что-то вроде брандмауÑра, но Ð´Ð»Ñ Ð¸Ð½Ñ‚ÐµÑ€Ñ„ÐµÐ¹Ñа вызовов Ñдра.

Ðекоторые привилегии заблокированы по умолчанию. Попробуйте выполнить такие команды:

# docker run -it alpine sh / # whoami root / # mount /dev/sda1 /tmp mount: permission denied (are you root?)

или

/ # swapoff -a swapoff: /dev/sda2: Operation not permitted

ЕÑÑ‚ÑŒ возможноÑÑ‚ÑŒ Ñоздать пользовательÑкий профиль Seccomp, например, запретив вызовы chmod.

Давайте загрузим дефолтный профиль Seccomp Ð´Ð»Ñ Docker:

https://raw.githubusercontent.com/moby/moby/master/profiles/seccomp/default.json

Во Ð²Ñ€ÐµÐ¼Ñ Ñ€ÐµÐ´Ð°ÐºÑ‚Ð¸Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ñ„Ð°Ð¹Ð»Ð° вы увидите белый ÑпиÑок (whitelist) ÑиÑтемных вызовов (в районе Ñтроки 52), удалите из него chmod, fchmod и fchmodat.

Теперь запуÑтите контейнер Ñ Ñтим профилем и проверьте работу уÑтановленных ограничений:

# docker container run --rm -it --security-opt seccomp=./default.json alpine sh / # chmod +r /usr chmod: /usr: Operation not permitted

Выход за пределы Docker-контейнера

ОпиÑание

Термин «выход за пределы контейнера» (container breakout) иÑпользуетÑÑ Ð´Ð»Ñ Ð¾Ð±Ð¾Ð·Ð½Ð°Ñ‡ÐµÐ½Ð¸Ñ Ñитуации, при которой какой-либо программе, запущенной внутри Docker-контейнера, удаетÑÑ Ð¿Ñ€ÐµÐ¾Ð´Ð¾Ð»ÐµÑ‚ÑŒ механизмы изолÑции и получить дополнительные привилегии или доÑтуп к конфиденциальной информации на хоÑте. Ð”Ð»Ñ Ð¿Ñ€ÐµÐ´Ð¾Ñ‚Ð²Ñ€Ð°Ñ‰ÐµÐ½Ð¸Ñ Ð¿Ð¾Ð´Ð¾Ð±Ð½ï¿½ï¿½Ñ… прорывов иÑпользуетÑÑ ÑƒÐ¼ÐµÐ½ÑŒÑˆÐµÐ½Ð¸Ðµ количеÑтва привилегий контейнера, выдаваемых ему по умолчанию. Ðапример, демон Docker по умолчанию выполнÑетÑÑ Ð¿Ð¾Ð´ рутом, однако ÑущеÑтвует возможноÑÑ‚ÑŒ Ñоздать пользовательÑкое проÑтранÑтво имен (user-level namespace) или ÑнÑÑ‚ÑŒ потенциально опаÑные привилегии контейнера.

Цитата из Ñтатьи об уÑзвимоÑÑ‚ÑÑ…, ÑвÑзанных Ñ ÐºÐ¾Ð½Ñ„Ð¸Ð³ÑƒÑ€Ð°Ñ†Ð¸ÐµÐ¹ Docker по умолчанию:

«Ðтот ÑкÑпериментальный ÑкÑплоит оÑнован на том, что Ñдро предоÑтавлÑет любому процеÑÑу возможноÑÑ‚ÑŒ открыть файл по его inode. Ð’ большинÑтве ÑиÑтем inode корневой директории (/) равен 2. Ðто дает возможноÑÑ‚ÑŒ идти по дереву каталогов файловой ÑиÑтемы хоÑта до тех пор, пока не будет найден иÑкомый объект, например, файл Ñ Ð¿Ð°Ñ€Ð¾Ð»Ñми».

Лучшие практики

Привилегии (capabilities), которые не нужны приложению, должны быть ÑнÑÑ‚Ñ‹.

- CAP_SYS_ADMIN в плане безопаÑноÑти оÑобенно коварна, поÑкольку дает право на выполнение значительного количеÑтва операций ÑƒÑ€Ð¾Ð²Ð½Ñ ÑуперпользователÑ: монтирование файловых ÑиÑтем, вход в проÑтранÑтва имен Ñдра, операции ioctl...

Чтобы привилегии контейнера были Ñквиваленты правам обычного пользователÑ, Ñоздайте Ð´Ð»Ñ Ð²Ð°ÑˆÐ¸Ñ… контейнеров изолированное пользовательÑкое проÑтранÑтво имен. По возможноÑти избегайте Ð²Ñ‹Ð¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ ÐºÐ¾Ð½Ñ‚ÐµÐ¹Ð½ÐµÑ€Ð¾Ð² Ñ uid 0.

ЕÑли без привилегированного контейнера вÑе же не обойтиÑÑŒ, убедитеÑÑŒ, что он уÑтанавливаетÑÑ Ð¸Ð· доверенного Ñ€ÐµÐ¿Ð¾Ð·Ð¸Ñ‚Ð¾Ñ€Ð¸Ñ (Ñм. ниже раздел «ПодлинноÑÑ‚ÑŒ образов контейнеров»).

- Внимательно Ñледите за ÑлучаÑми Ð¼Ð¾Ð½Ñ‚Ð¸Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ð¿Ð¾Ñ‚ÐµÐ½Ñ†Ð¸Ð°Ð»ÑŒÐ½Ð¾ опаÑных реÑурÑов хоÑта: /var/run/docker.sock), /proc, /dev и Ñ‚. д. Обычно Ñти реÑурÑÑ‹ нужны Ð´Ð»Ñ Ð²Ñ‹Ð¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ Ð¾Ð¿ÐµÑ€Ð°Ñ†Ð¸Ð¹, ÑвÑзанных Ñ Ð±Ð°Ð·Ð¾Ð²Ð¾Ð¹ функциональноÑтью контейнеров. УбедитеÑÑŒ, что вы понимаете, почему и как необходимо ограничивать доÑтуп процеÑÑов к Ñтой информации. Иногда доÑтаточно лишь уÑтановки режима «только чтение». Ðикогда не давайте права на запиÑÑŒ, не задавшиÑÑŒ вопроÑом, зачем нужно Ñто право. Ð’ любом Ñлучае Docker иÑпользует copy-on-write, чтобы предотвратить попадание изменений, произошедших в выполнÑющемÑÑ ÐºÐ¾Ð½Ñ‚ÐµÐ¹Ð½ÐµÑ€Ðµ, в его базовый образ и потенциально в другие контейнеры, которые будут Ñозданы на базе Ñтого образа.

Примеры

Root-пользователь Docker-контейнера по умолчанию может Ñоздавать уÑтройÑтва. ВероÑтно, вы захотите Ñто запретить:

# sudo docker run --rm -it --cap-drop=MKNOD alpine sh / # mknod /dev/random2 c 1 8 mknod: /dev/random2: Operation not permitted

Root также может изменить права доÑтупа любого файла. Ðто легко проверить: Ñоздайте файл под любым обычным пользователем, выполните chmod 600 (чтение и запиÑÑŒ доÑтупны только владельцу), зайдите от имени root и убедитеÑÑŒ, что файл вам по-прежнему доÑтупен.

Ðто также можно иÑправить, оÑобенно еÑли у Ð²Ð°Ñ Ð¼Ð¾Ð½Ñ‚Ð¸Ñ€ÑƒÑŽÑ‚ÑÑ Ð¿Ð°Ð¿ÐºÐ¸ Ñ ÐºÐ¾Ð½Ñ„Ð¸Ð´ÐµÐ½Ñ†Ð¸Ð°Ð»ÑŒÐ½Ñ‹Ð¼Ð¸ пользовательÑкими данными.

# sudo docker run --rm -it --cap-drop=DAC_OVERRIDE alpine sh

Создайте обычного Ð¿Ð¾Ð»ÑŒÐ·Ð¾Ð²Ð°Ñ‚ÐµÐ»Ñ Ð¸ перейдите в его домашнюю директорию. Затем:

~ $ touch supersecretfile ~ $ chmod 600 supersecretfile ~ $ exit ~ # cat /home/user/supersecretfile cat: can't open '/home/user/supersecretfile': Permission denied

Многие Ñканеры безопаÑноÑти и вредоноÑные программы Ñобирают Ñвои Ñетевые пакеты Ñ Ð½ÑƒÐ»Ñ. Такое поведение можно запретить Ñледующим образом:

# docker run --cap-drop=NET_RAW -it uzyexe/nmap -A localhost Starting Nmap 7.12 ( https://nmap.org ) at 2017-08-16 10:13 GMT Couldn't open a raw socket. Error: Operation not permitted (1)

Полный ÑпиÑок привилегий можно найти здеÑÑŒ. Рекомендую Ñ Ð½Ð¸Ð¼ ознакомитьÑÑ Ð¸ убрать вÑе привилегии, которые вашим контейнерам не нужны.

ЕÑли вы Ñоздаете контейнер без проÑтранÑтва имен, то по умолчанию процеÑÑÑ‹, выполнÑющиеÑÑ Ð²Ð½ÑƒÑ‚Ñ€Ð¸ контейнера, Ñ Ñ‚Ð¾Ñ‡ÐºÐ¸ Ð·Ñ€ÐµÐ½Ð¸Ñ Ñ…Ð¾Ñта будут работать от имени ÑуперпользователÑ.

# docker run -d -P nginx # ps aux | grep nginx root 18951 0.2 0.0 32416 4928 ? Ss 12:31 0:00 nginx: master process nginx -g daemon off;

Однако мы можем Ñоздать отдельное пользовательÑкое проÑтранÑтво имен. Ð”Ð»Ñ Ñтого добавьте ключ conf в файл /etc/docker/daemon.json (аккуратнее, Ñоблюдайте правила ÑинтакÑиÑа json):

"userns-remap": "default"

ПерезапуÑтите Docker. При Ñтом будет Ñоздан пользователь dockremap. Ðовое проÑтранÑтво имен будет пуÑтым.

# systemctl restart docker # docker ps

Снова запуÑтите образ nginx:

# docker run -d -P nginx # ps aux | grep nginx 165536 19906 0.2 0.0 32416 5092 ? Ss 12:39 0:00 nginx: master process nginx -g daemon off;

Теперь процеÑÑ nginx выполнÑетÑÑ Ð² другом (пользовательÑком) проÑтранÑтве имен. Таким образом нам удалоÑÑŒ улучшить изолÑцию контейнеров.

ПодлинноÑÑ‚ÑŒ образов Docker

ОпиÑание

Ð’ Интернет можно найти немало Docker-образов, которые делают вÑевозможные полезные и клаÑÑные вещи, но еÑли вы загружаете образы без иÑÐ¿Ð¾Ð»ÑŒÐ·Ð¾Ð²Ð°Ð½Ð¸Ñ ÐºÐ°ÐºÐ¸Ñ…-либо механизмов Ð´Ð¾Ð²ÐµÑ€Ð¸Ñ Ð¸ проверки подлинноÑти, вы по Ñути запуÑкаете на Ñвоих ÑиÑтемах произвольное ПО.

- Откуда был загружен Ñтот образ?

- ДоверÑете ли вы его ÑоздателÑм? Какие политики безопаÑноÑти они иÑпользуют?

- ЕÑÑ‚ÑŒ ли у Ð²Ð°Ñ Ð¾Ð±ÑŠÐµÐºÑ‚Ð¸Ð²Ð½Ð¾Ðµ криптографичеÑкое доказательÑтво того, что образ был дейÑтвительно Ñоздан Ñтими людьми.

- Ð’Ñ‹ уверены, что никто не изменил образ поÑле того, как он был загружен?

Docker запуÑтит вÑе, что попроÑите, поÑтому инкапÑулÑÑ†Ð¸Ñ Ð·Ð´ÐµÑÑŒ не поможет. Даже еÑли вы пользуетеÑÑŒ иÑключительно образами ÑобÑтвенного производÑтва, имеет ÑмыÑл проверÑÑ‚ÑŒ, не изменÑет ли их кто-нибудь поÑле ÑозданиÑ. Решение в итоге ÑводитÑÑ Ðº клаÑÑичеÑкой цепочке Ð´Ð¾Ð²ÐµÑ€Ð¸Ñ Ð½Ð° оÑнове PKI.

Лучшие практики

Обычный здравый ÑмыÑл: не запуÑкайте непроверенное ПО и/или ПО, полученное из недоверенных иÑточников.

С помощью Ñерверов рееÑтров Docker, которые можно найти в Ñтом ÑпиÑке Docker Security Tools, разверните доверенный Ñервер (trust server).

- Ð”Ð»Ñ Ð»ÑŽÐ±Ð¾Ð³Ð¾ образа, который загружаетÑÑ Ð¸Ð»Ð¸ запуÑкаетÑÑ Ð² ÑиÑтеме, обеÑпечьте обÑзательную проверку цифровой подпиÑи.

Примеры

Развертывание полноценного доверенного Ñервера выходит за рамки Ñтой Ñтатьи, но вы уже ÑÐµÐ¹Ñ‡Ð°Ñ Ð¼Ð¾Ð¶ÐµÑ‚Ðµ начать Ñ Ð¿Ð¾Ð´Ð¿Ð¸ÑÑ‹Ð²Ð°Ð½Ð¸Ñ Ñвоих образов.

ЕÑли у Ð²Ð°Ñ ÐµÑ‰Ðµ нет учетной запиÑи на Docker Hub, заведите ее.

Создайте директорию Ñ Ð¿Ñ€Ð¾Ñтым Dockerfile Ñледующего ÑодержаниÑ:

# cat Dockerfile FROM alpine:latest

Соберите образ:

# docker build -t <youruser>/alpineunsigned .

Войдите в Ñвою учетную запиÑÑŒ на Docker Hub и загрузите образ:

# docker login […] # docker push <youruser>/alpineunsigned:latest

Включите в Docker принудительную проверку довериÑ:

# export DOCKER_CONTENT_TRUST=1

Теперь попробуйте получить только что загруженный вами образ:

# docker pull <youruser>/alpineunsigned

Ð’Ñ‹ должны получить Ñледующую ошибку:

Using default tag: latest Error: remote trust data does not exist for docker.io/<youruser>/alpineunsigned: notary.docker.io does not have trust data for docker.io/<youruser>/alpineunsigned

При включенном DOCKER_CONTENT_TRUST Ñоберите контейнер еще раз. Теперь он по умолчанию будет подпиÑан.

# docker build --disable-content-trust=false -t <youruser>/alpinesigned:latest .

Теперь вы Ñможете Ñкачивать и загружать подпиÑанные контейнеры без каких-либо предупреждений, ÑвÑзанных Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑтью. При первой загрузке доверенного образа Docker ÑоздаÑÑ‚ Ð´Ð»Ñ Ð²Ð°Ñ ÐºÐ¾Ñ€Ð½ÐµÐ²Ð¾Ð¹ ключ. Вам также понадобитÑÑ ÐºÐ»ÑŽÑ‡ репозиториÑ. Ð’ обоих ÑлучаÑÑ… будет предложено задать пароль.

Ваши закрытые ключи будут Ñохранены в директории ~/.docker/trust, ограничьте к ним доÑтуп и Ñоздайте резервную копию.

DOCKER_CONTENT_TRUST — Ñто Ð¿ÐµÑ€ÐµÐ¼ÐµÐ½Ð½Ð°Ñ Ð¾ÐºÑ€ÑƒÐ¶ÐµÐ½Ð¸Ñ, ÐºÐ¾Ñ‚Ð¾Ñ€Ð°Ñ Ð¸Ñчезнет поÑле Ð·Ð°ÐºÑ€Ñ‹Ñ‚Ð¸Ñ Ñ‚ÐµÑ€Ð¼Ð¸Ð½Ð°Ð»ÑŒÐ½Ð¾Ð¹ ÑеÑÑии. Однако проверка Ð´Ð¾Ð²ÐµÑ€Ð¸Ñ Ð´Ð¾Ð»Ð¶Ð½Ð° быть внедрена на каждом Ñтапе процеÑÑа — от Ñборки образов и их Ñ€Ð°Ð·Ð¼ÐµÑ‰ÐµÐ½Ð¸Ñ Ð² рееÑтрах до закачки и Ð²Ñ‹Ð¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ Ð½Ð° Ñерверах.

Злоупотребление реÑурÑами

ОпиÑание

Ð’ Ñреднем контейнеры по Ñравнению Ñ Ð²Ð¸Ñ€Ñ‚ÑƒÐ°Ð»ÑŒÐ½Ñ‹Ð¼Ð¸ машинами гораздо более многочиÑленны. Они легковеÑны, что позволÑет запуÑтить множеÑтво контейнеров даже на веÑьма Ñкромном железе. Ðто, безуÑловно, преимущеÑтво, однако обратной Ñтороной медали ÑвлÑетÑÑ ÑÐµÑ€ÑŒÐµÐ·Ð½Ð°Ñ ÐºÐ¾Ð½ÐºÑƒÑ€ÐµÐ½Ñ†Ð¸Ñ Ð·Ð° реÑурÑÑ‹ хоÑта. Ошибки в программном обеÑпечении, недоÑтатки Ð¿Ñ€Ð¾ÐµÐºÑ‚Ð¸Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ð¸ атаки хакеров могут приводить к Отказам в обÑлуживании (Denial of Service). Ð”Ð»Ñ Ð¸Ñ… Ð¿Ñ€ÐµÐ´Ð¾Ñ‚Ð²Ñ€Ð°Ñ‰ÐµÐ½Ð¸Ñ Ð½ÐµÐ¾Ð±Ñ…Ð¾Ð´Ð¸Ð¼Ð¾ должным образом наÑтраивать лимиты реÑурÑов.

Положение ухудшаетÑÑ Ñ‚ÐµÐ¼, что реÑурÑов, которые необходимо контролировать, неÑколько: CPU, памÑÑ‚ÑŒ, меÑто на диÑках, загрузка Ñети, I/O, подкачка и Ñ‚. д. Ð’ Ñдре еÑÑ‚ÑŒ и не Ñтоль очевидные реÑурÑÑ‹, как, например, идентификаторы пользователей (UIDs).

Лучшие практики

По умолчанию в большинÑтве ÑиÑтем контейнеризации ограничение Ñтих реÑурÑов отключено. Однако в production их наÑтройка проÑто обÑзательна. Рекомендую придерживатьÑÑ Ñледующих принципов:

ИÑпользуйте функции Ð¾Ð³Ñ€Ð°Ð½Ð¸Ñ‡ÐµÐ½Ð¸Ñ Ñ€ÐµÑурÑов, идущие в ÑоÑтаве Ñдра Linux и/или ÑиÑтемы контейнеризации.

ПоÑтарайтеÑÑŒ провеÑти нагрузочное теÑтирование ÑиÑтемы перед ее запуÑком в промышленную ÑкÑплуатацию. Ð”Ð»Ñ Ñтого иÑпользуютÑÑ ÐºÐ°Ðº ÑинтетичеÑкие теÑÑ‚Ñ‹, так и «проигрывание» реального трафика боевой ÑиÑтемы. Ðагрузочное теÑтирование жизненно важно Ð´Ð»Ñ Ð²Ñ‹ÑÑÐ½ÐµÐ½Ð¸Ñ Ð¿Ñ€ÐµÐ´ÐµÐ»ÑŒÐ½Ñ‹Ñ… и нормальных рабочих нагрузок.

- Разверните ÑиÑтему мониторинга и Ð¾Ð¿Ð¾Ð²ÐµÑ‰ÐµÐ½Ð¸Ñ Ð´Ð»Ñ Docker. Уверен, что в Ñлучае Ð·Ð»Ð¾ÑƒÐ¿Ð¾Ñ‚Ñ€ÐµÐ±Ð»ÐµÐ½Ð¸Ñ Ñ€ÐµÑурÑами (злонамеренного или нет) вы предпочтете получить Ñвоевременное предупреждение, вмеÑто того чтобы вреÌзатьÑÑ Ð² Ñтену на полном ходу.

Примеры

Контрольные группы (cgroups) — Ñто предоÑтавлÑемый Ñдром Linux инÑтрумент, который позволÑет ограничивать доÑтуп процеÑÑов и контейнеров к ÑиÑтемным реÑурÑам. Ðекоторые лимиты можно контролировать из командной Ñтроки Docker:

# docker run -it --memory=2G --memory-swap=3G ubuntu bash

Ðта команда уÑтановит ограничение доÑтупной контейнеру памÑти в 2 ГБ (вÑего 3 ГБ на оÑновную памÑÑ‚ÑŒ и подкачку). Ð”Ð»Ñ Ð¿Ñ€Ð¾Ð²ÐµÑ€ÐºÐ¸ Ð¾Ð³Ñ€Ð°Ð½Ð¸Ñ‡ÐµÐ½Ð¸Ñ Ð·Ð°Ð¿ÑƒÑтим ÑимулÑтор нагрузки, например, программу stress, ÐºÐ¾Ñ‚Ð¾Ñ€Ð°Ñ ÐµÑÑ‚ÑŒ в репозиториÑÑ… Ubuntu:

root@e05a311b401e:/# stress -m 4 --vm-bytes 8G

Ð’ выводе программы вы увидите Ñтроку ‘FAILED’.

Ð’ syslog хоÑта должны поÑвитьÑÑ Ñ‚Ð°ÐºÐ¸Ðµ Ñтроки:

Aug 15 12:09:03 host kernel: [1340695.340552] Memory cgroup out of memory: Kill process 22607 (stress) score 210 or sacrifice child Aug 15 12:09:03 host kernel: [1340695.340556] Killed process 22607 (stress) total-vm:8396092kB, anon-rss:363184kB, file-rss:176kB, shmem-rss:0kB

С помощью docker stats вы можете уточнить текущее потребление памÑти и уÑтановленные лимиты. Ð’ Ñлучае Ñ Kubernetes в определении пода можно забронировать необходимые Ð´Ð»Ñ Ð½Ð¾Ñ€Ð¼Ð°Ð»ÑŒÐ½Ð¾Ð¹ работы Ð¿Ñ€Ð¸Ð»Ð¾Ð¶ÐµÐ½Ð¸Ñ Ñ€ÐµÑурÑÑ‹, а также уÑтановить лимиты. См. requests and limits:

[...] - name: wp image: wordpress resources: requests: memory: "64Mi" cpu: "250m" limits: memory: "128Mi" cpu: "500m" [...]

УÑзвимоÑти в образах контейнеров

ОпиÑание

Контейнеры — Ñто изолированные черные Ñщики. ЕÑли они выполнÑÑŽÑ‚ Ñвои функции, легко забыть, какие программы каких верÑий запущены внутри. Контейнер может отлично ÑправлÑÑ‚ÑŒÑÑ Ñо Ñвоими обÑзанноÑÑ‚Ñми Ñ Ð¾Ð¿ÐµÑ€Ð°Ñ†Ð¸Ð¾Ð½Ð½Ð¾Ð¹ точки зрениÑ, при Ñтом иÑÐ¿Ð¾Ð»ÑŒÐ·ÑƒÑ ÑƒÑзвимое программное обеÑпечение. Ðти уÑзвимоÑти могут быть давно иÑправлены в апÑтриме, но не в вашем локальном образе. ЕÑли не предпринимать ÑоответÑтвующие меры, проблемы подобного рода могут долгое Ð²Ñ€ÐµÐ¼Ñ Ð¾ÑтаватьÑÑ Ð½ÐµÐ·Ð°Ð¼ÐµÑ‡ÐµÐ½Ð½Ñ‹Ð¼Ð¸.

Лучшие практики

ПредÑтавление контейнеров в виде неизменÑемых атомарных чаÑтей ÑиÑтемы обоÑнованно Ñ Ð°Ñ€Ñ…Ð¸Ñ‚ÐµÐºÑ‚ÑƒÑ€Ð½Ð¾Ð¹ точки зрениÑ, однако Ð´Ð»Ñ Ð¾Ð±ÐµÑÐ¿ÐµÑ‡ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти их Ñодержимое нужно регулÑрно проверÑÑ‚ÑŒ:

- Чтобы получить Ñвежие иÑÐ¿Ñ€Ð°Ð²Ð»ÐµÐ½Ð¸Ñ ÑƒÑзвимоÑтей, регулÑрно обновлÑйте и переÑобирайте Ñвои образы. РазумеетÑÑ, не забывайте теÑтировать их перед тем, как отправлÑÑ‚ÑŒ в production.

- Патчить работающие контейнеры ÑчитаетÑÑ Ð´ÑƒÑ€Ð½Ñ‹Ð¼ тоном. Лучше при каждом обновлении переÑобирать образ. Ð’ Docker реализована декларативнаÑ, ÑÑ„Ñ„ÐµÐºÑ‚Ð¸Ð²Ð½Ð°Ñ Ð¸ Ð»ÐµÐ³ÐºÐ°Ñ Ð´Ð»Ñ Ð¿Ð¾Ð½Ð¸Ð¼Ð°Ð½Ð¸Ñ ÑиÑтема Ñборки, так что Ñта процедура на Ñамом деле проще, чем кажетÑÑ Ð½Ð° первый взглÑд.

- ИÑпользуйте программное обеÑпечение, которое регулÑрно получает Ð¾Ð±Ð½Ð¾Ð²Ð»ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти. Ð’Ñе, что вы уÑтанавливаете вручную, Ð¼Ð¸Ð½ÑƒÑ Ñ€ÐµÐ¿Ð¾Ð·Ð¸Ñ‚Ð¾Ñ€Ð¸Ð¸ вашего диÑтрибутива, необходимо в дальнейшем обновлÑÑ‚ÑŒ ÑамоÑтоÑтельно.

- ПоÑтепенные роллинг-Ð¾Ð±Ð½Ð¾Ð²Ð»ÐµÐ½Ð¸Ñ Ð±ÐµÐ· Ð¿Ñ€ÐµÑ€Ñ‹Ð²Ð°Ð½Ð¸Ñ Ñ€Ð°Ð±Ð¾Ñ‚Ñ‹ ÑервиÑа ÑчитаютÑÑ Ñ„ÑƒÐ½Ð´Ð°Ð¼ÐµÐ½Ñ‚Ð°Ð»ÑŒÐ½Ñ‹Ð¼ ÑвойÑтвом модели поÑÑ‚Ñ€Ð¾ÐµÐ½Ð¸Ñ ÑиÑтем Ñ Ð¿Ð¾Ð¼Ð¾Ñ‰ÑŒÑŽ Docker и микроÑервиÑов.

- ПользовательÑкие данные отделены от образов контейнеров, что делает процеÑÑ Ð¾Ð±Ð½Ð¾Ð²Ð»ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°Ñнее.

- Ðе уÑложнÑйте. ПроÑтые ÑиÑтемы реже требуют обновлений. Чем меньше компонентов в ÑиÑтеме, тем меньше поверхноÑÑ‚ÑŒ атаки и проще обновлениÑ. Разбивайте контейнеры, еÑли они ÑтановÑÑ‚ÑÑ Ñлишком Ñложными.

- ИÑпользуйте Ñканеры уÑзвимоÑтей. Их ÑÐµÐ¹Ñ‡Ð°Ñ Ð¿Ñ€ÐµÐ´Ð¾Ñтаточно — и беÑплатных, и коммерчеÑких. СтарайтеÑÑŒ быть в курÑе Ñобытий, ÑвÑзанных Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑтью иÑпользуемого вами программного обеÑпечениÑ, подпишитеÑÑŒ на почтовые раÑÑылки, ÑервиÑÑ‹ оповещений и Ñ‚. д.

- Сделайте Ñканирование безопаÑноÑти обÑзательным Ñтапом Ñвоей CI/CD-цепочки, автоматизируйте по возможноÑти — не Ñтоит полагатьÑÑ Ð»Ð¸ÑˆÑŒ на ручные проверки.

Примеры

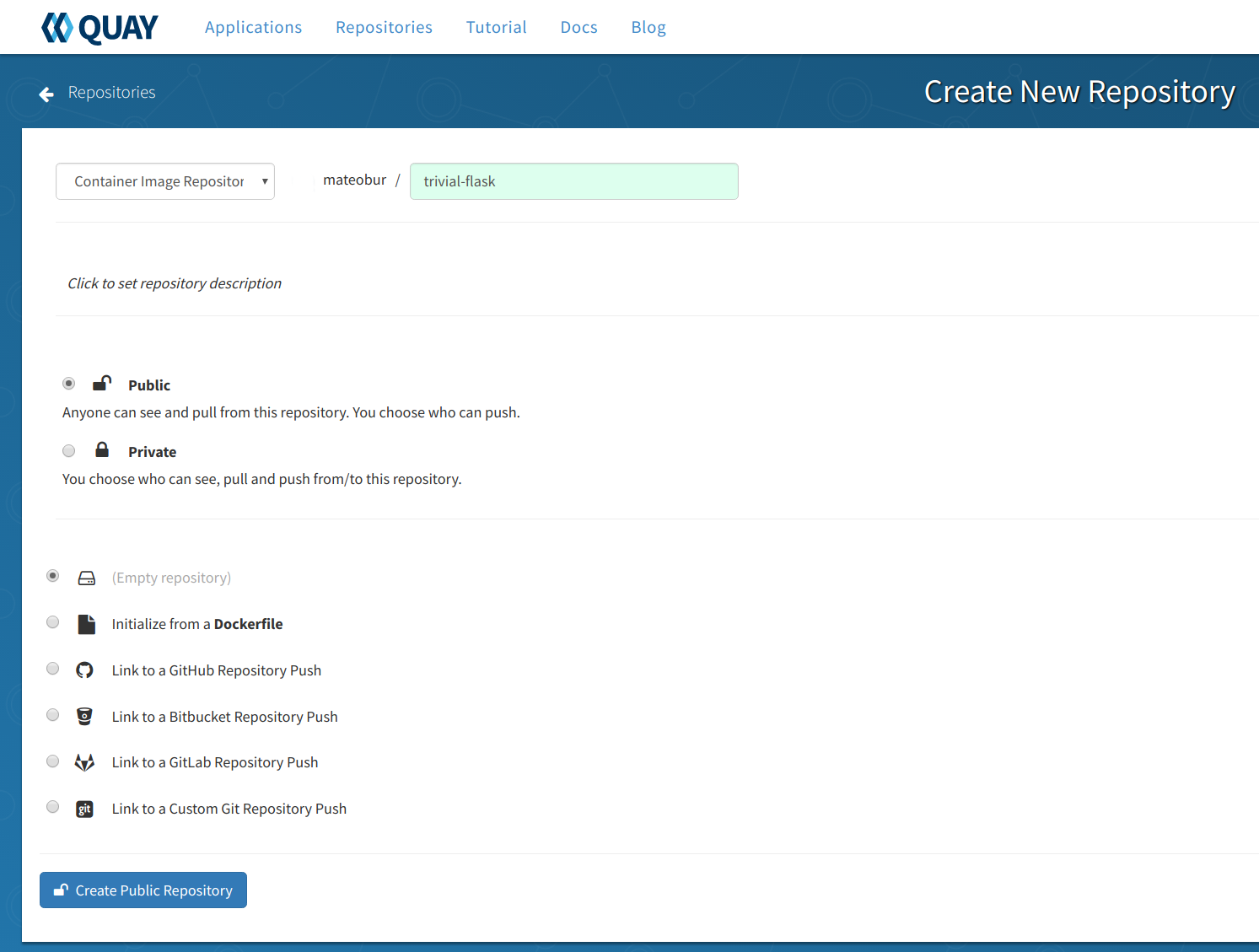

Многие рееÑтры образов Docker предлагают уÑлугу ÑÐºÐ°Ð½Ð¸Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ð¾Ð±Ñ€Ð°Ð·Ð¾Ð². Выберем, например, CoreOS Quay, в котором иÑпользуетÑÑ Ñканер безопаÑноÑти образов Docker Ñ Ð¾Ñ‚ÐºÑ€Ñ‹Ñ‚Ñ‹Ð¼ иÑходным кодом под названием Clair. Quay — Ñто коммерчеÑÐºÐ°Ñ Ð¿Ð»Ð°Ñ‚Ñ„Ð¾Ñ€Ð¼Ð°, но некоторые уÑлуги предоÑтавлÑÑŽÑ‚ÑÑ Ð±ÐµÑплатно. Пробную учетную запиÑÑŒ можно Ñоздать, ÑÐ»ÐµÐ´ÑƒÑ Ñтим инÑтрукциÑм.

ПоÑле региÑтрации аккаунта откройте Account Settings и уÑтановите новый пароль (он понадобитÑÑ Ð´Ð»Ñ ÑÐ¾Ð·Ð´Ð°Ð½Ð¸Ñ Ñ€ÐµÐ¿Ð¾Ð·Ð¸Ñ‚Ð¾Ñ€Ð¸ÐµÐ²).

Ðажмите + в правом верхнем углу и Ñоздайте новый публичный репозиторий:

ЗдеÑÑŒ мы Ñоздадим пуÑтой репозиторий, но, как видно на Ñкриншоте, ÑущеÑтвуют и другие варианты.

Теперь из конÑоли залогинимÑÑ Ð² Quay и загрузим туда локальный образ:

# docker login quay.io # docker push quay.io/<your_quay_user>/<your_quay_image>:<tag>

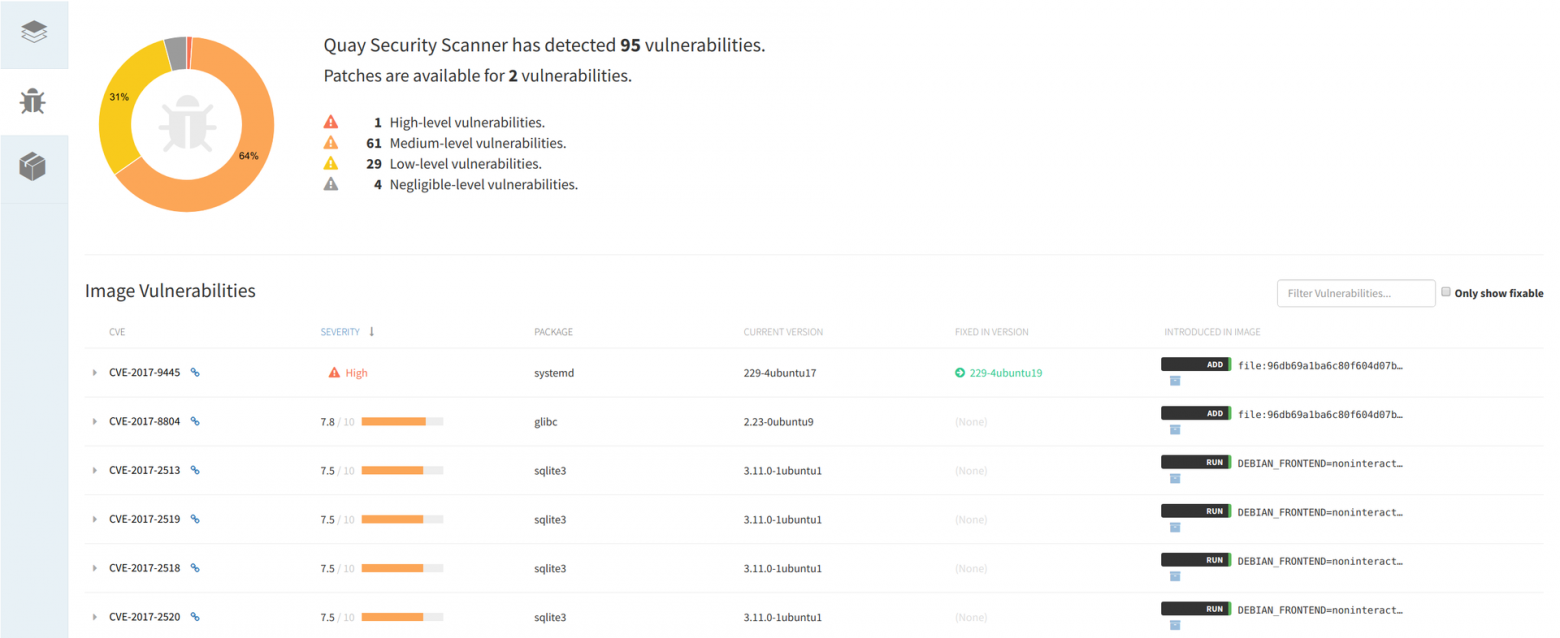

ЕÑли образ уже загружен, можно щелкнуть по его ID и поÑмотреть результаты ÑÐºÐ°Ð½Ð¸Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти, отÑортированные в порÑдке ÑƒÐ±Ñ‹Ð²Ð°Ð½Ð¸Ñ Ð¾Ð¿Ð°ÑноÑти уÑзвимоÑти, которые Ñнабжены ÑÑылками на CVE и верÑии пакетов, Ñодержащие иÑправлениÑ.

Учетные данные и Ñекреты Docker

ОпиÑание

Ð’ большинÑтве Ñлучаев программам Ð´Ð»Ñ Ð½Ð¾Ñ€Ð¼Ð°Ð»ÑŒÐ½Ð¾Ð¹ работы нужны конфиденциальные данные: хеши паролей пользователей, Ñертификаты, ключи ÑˆÐ¸Ñ„Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ð¸ Ñ‚. д. Ðта ÑÐ¸Ñ‚ÑƒÐ°Ñ†Ð¸Ñ ÑƒÑугублÑетÑÑ Ð¿Ñ€Ð¸Ñ€Ð¾Ð´Ð¾Ð¹ контейнеров: вы не проÑто поднимаете Ñервер, а наÑтраиваете Ñреду, в которой микроÑервиÑÑ‹ могут поÑтоÑнно ÑоздаватьÑÑ Ð¸ уничтожатьÑÑ. Ð’ Ñтом Ñлучае необходим работающий автоматичеÑки, надежный и безопаÑный процеÑÑ Ð¸ÑÐ¿Ð¾Ð»ÑŒÐ·Ð¾Ð²Ð°Ð½Ð¸Ñ ÐºÐ¾Ð½Ñ„Ð¸Ð´ÐµÐ½Ñ†Ð¸Ð°Ð»ÑŒÐ½Ð¾Ð¹ информации.

Лучшие практики

Ðе иÑпользуйте переменные Ð¾ÐºÑ€ÑƒÐ¶ÐµÐ½Ð¸Ñ Ð´Ð»Ñ Ñ…Ñ€Ð°Ð½ÐµÐ½Ð¸Ñ Ñекретов. Ðто раÑпроÑÑ‚Ñ€Ð°Ð½ÐµÐ½Ð½Ð°Ñ Ð¸ небезопаÑÐ½Ð°Ñ Ð¿Ñ€Ð°ÐºÑ‚Ð¸ÐºÐ°.

Ðе ÑохранÑйте Ñекреты в образах контейнеров. Прочитайте Ñтот отчет о нахождении и уÑтранении уÑзвимоÑти в одном из ÑервиÑов IBM: «Закрытый ключ и Ñертификат были по ошибке оÑтавлены внутри образа контейнера».

- ЕÑли у Ð²Ð°Ñ Ð´Ð¾Ñтаточно ÑÐ»Ð¾Ð¶Ð½Ð°Ñ ÑиÑтема, разверните программное обеÑпечение ÑƒÐ¿Ñ€Ð°Ð²Ð»ÐµÐ½Ð¸Ñ ÑƒÑ‡ÐµÑ‚Ð½Ñ‹Ð¼Ð¸ данными Docker. Ð’ Ñтатье Docker security tools мы раÑÑмотрели неÑколько коммерчеÑких и беÑплатных решений. БеритеÑÑŒ за Ñоздание ÑобÑтвенного хранилища Ñекретов (Ñ Ð·Ð°Ð³Ñ€ÑƒÐ·ÐºÐ¾Ð¹ Ñекретов Ñ Ð¿Ð¾Ð¼Ð¾Ñ‰ÑŒÑŽ

curl, монтированием томов и Ñ‚. д. и Ñ‚. п.) только в том Ñлучае, еÑли вы очень хорошо знаете, что делаете.

Примеры

Ð”Ð»Ñ Ð½Ð°Ñ‡Ð°Ð»Ð° поÑмотрим, как перехватываютÑÑ Ð¿ÐµÑ€ÐµÐ¼ÐµÐ½Ð½Ñ‹Ñ… окружениÑ:

# docker run -it -e password='S3cr3tp4ssw0rd' alpine sh / # env | grep pass password=S3cr3tp4ssw0rd

То еÑÑ‚ÑŒ Ñто Ñлементарно, даже еÑли вы переключитеÑÑŒ на обычного Ð¿Ð¾Ð»ÑŒÐ·Ð¾Ð²Ð°Ñ‚ÐµÐ»Ñ Ñ Ð¿Ð¾Ð¼Ð¾Ñ‰ÑŒÑŽ su:

/ # su user / $ env | grep pass password=S3cr3tp4ssw0rd

Ð’ наÑтоÑщее Ð²Ñ€ÐµÐ¼Ñ Ð² ÑоÑтав ÑиÑтем оркеÑтровки контейнеров входÑÑ‚ инÑтрументы Ð´Ð»Ñ ÑƒÐ¿Ñ€Ð°Ð²Ð»ÐµÐ½Ð¸Ñ Ñекретами. Ðапример, в Kubernetes еÑÑ‚ÑŒ объекты типа secret. Ð’ Docker Swarm также еÑÑ‚ÑŒ ÑÐ²Ð¾Ñ Ñ„ÑƒÐ½ÐºÑ†Ð¸Ð¾Ð½Ð°Ð»ÑŒÐ½Ð¾ÑÑ‚ÑŒ по работе Ñ Ñекретами, которую мы ÑÐµÐ¹Ñ‡Ð°Ñ Ð¿Ñ€Ð¾Ð´ÐµÐ¼Ð¾Ð½Ñтрируем:

Проинициализируйте новый Docker Swarm (возможно, вы захотите Ñделать Ñто в виртуальной машине):

# docker swarm init --advertise-addr <your_advertise_addr>

Создайте файл Ñ Ð¿Ñ€Ð¾Ð¸Ð·Ð²Ð¾Ð»ÑŒÐ½Ñ‹Ð¼ текÑтом — Ñто будет ваш Ñекрет:

# cat secret.txt This is my secret

Ðа оÑнове Ñтого файла Ñоздайте новый Ñекретный реÑÑƒÑ€Ñ (secret resource):

# docker secret create somesecret secret.txt

Создайте ÑÐµÑ€Ð²Ð¸Ñ Docker Swarm Ñ Ð´Ð¾Ñтупом к Ñтому Ñекрету (вы можете менÑÑ‚ÑŒ uid, gid, mode и Ñ‚. д.):

# docker service create --name nginx --secret source=somesecret,target=somesecret,mode=0400 nginx

Войдите в контейнер nginx — у Ð²Ð°Ñ Ð´Ð¾Ð»Ð¶Ð½Ð° поÑвитьÑÑ Ð²Ð¾Ð·Ð¼Ð¾Ð¶Ð½Ð¾ÑÑ‚ÑŒ иÑпользовать Ñохраненный Ñекрет:

root@3989dd5f7426:/# cat /run/secrets/somesecret This is my secret root@3989dd5f7426:/# ls /run/secrets/somesecret -r-------- 1 root root 19 Aug 28 16:45 /run/secrets/somesecret

ВозможноÑти ÑиÑтемы ÑƒÐ¿Ñ€Ð°Ð²Ð»ÐµÐ½Ð¸Ñ Ñекретами на Ñтом не иÑчерпываютÑÑ, но приведенный пример позволит начать хранить Ñекреты должным образом и работать Ñ Ð½Ð¸Ð¼Ð¸ из одного пункта управлениÑ.

Мониторинг безопаÑноÑти Docker во Ð²Ñ€ÐµÐ¼Ñ Ð²Ñ‹Ð¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ

ОпиÑание

Ð’ предыдущих чаÑÑ‚ÑÑ… Ñтатьи мы говорили в оÑновном о ÑтатичеÑком аÑпекте безопаÑноÑти Docker: уÑзвимые Ñдра, ненадежные образы, привилегии, которые могут быть даны или ÑнÑÑ‚Ñ‹ во Ð²Ñ€ÐµÐ¼Ñ Ð·Ð°Ð¿ÑƒÑка, и Ñ‚. д. Рчто еÑли, неÑÐ¼Ð¾Ñ‚Ñ€Ñ Ð½Ð° вÑе предпринÑтые меры безопаÑноÑти, образ оказалÑÑ Ñкомпрометированным во Ð²Ñ€ÐµÐ¼Ñ Ð²Ñ‹Ð¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ Ð¸ начал проÑвлÑÑ‚ÑŒ подозрительную активноÑÑ‚ÑŒ?

Лучшие практики

ВышеопиÑанные ÑтатичеÑкие контрмеры не покрывают вÑе возможные векторы атаки. Рчто еÑли в вашем ÑобÑтвенном приложении еÑÑ‚ÑŒ уÑзвимоÑти или атакующие иÑпользуют 0-day, который не определÑетÑÑ Ñканером? БезопаÑноÑÑ‚ÑŒ времени Ð²Ñ‹Ð¿Ð¾Ð»Ð½ÐµÐ½Ð¸Ñ Ð¼Ð¾Ð¶Ð½Ð¾ Ñравнить Ñ Ð°Ð½Ñ‚Ð¸Ð²Ð¸Ñ€ÑƒÑным Ñканированием в Windows, в задачи которого входит нахождение вредоноÑных программ и предотвращение дальнейшего раÑпроÑÑ‚Ñ€Ð°Ð½ÐµÐ½Ð¸Ñ Ð°Ñ‚Ð°ÐºÐ¸.

Ðе нужно заменÑÑ‚ÑŒ ÑтатичеÑкую проверку образов на динамичеÑкую защиту времени выполнениÑ, поÑкольку предотвращение атаки вÑегда лучше ее отражениÑ. ИÑпользуйте динамичеÑкую защиту в качеÑтве дополнительного ÑƒÑ€Ð¾Ð²Ð½Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти.

- Ð”Ð»Ñ Ð¿Ð¾Ñмертного анализа атаки очень помогают подробные и удобные логи, Ñодержимое которых хорошо коррелирует Ñ Ð²Ð½ÐµÑенными в ÑиÑтему изменениÑми.

Примеры

Sysdig Falco — Ñто ÑиÑтема поведенчеÑкого мониторинга программного обеÑпечениÑ, Ñ€Ð°Ð·Ñ€Ð°Ð±Ð¾Ñ‚Ð°Ð½Ð½Ð°Ñ Ð´Ð»Ñ Ð¾Ð±Ð½Ð°Ñ€ÑƒÐ¶ÐµÐ½Ð¸Ñ Ð°Ð½Ð¾Ð¼Ð°Ð»ÑŒÐ½Ð¾Ð¹ активноÑти. ИÑходный код ÑиÑтемы открыт. Sysdig Falco на Linux-хоÑтах работает как ÑиÑтема Ð¾Ð±Ð½Ð°Ñ€ÑƒÐ¶ÐµÐ½Ð¸Ñ Ð²Ñ‚Ð¾Ñ€Ð¶ÐµÐ½Ð¸Ð¹ и в оÑобенноÑти полезна при иÑпользовании Docker, поÑкольку при Ñоздании правил поддерживает ÑпецифичеÑкий Ð´Ð»Ñ ÐºÐ¾Ð½Ñ‚ÐµÐ¹Ð½ÐµÑ€Ð¾Ð² контекÑÑ‚, например container.id, container.image, реÑурÑÑ‹ Kubernetes или проÑтранÑтва имен.

Правила Falco могут генерировать Ð¾Ð¿Ð¾Ð²ÐµÑ‰ÐµÐ½Ð¸Ñ Ð¾ разных видах аномальной активноÑти. Давайте раÑÑмотрим Ñитуацию, когда кто-то запуÑтил командную оболочку в контейнере в production.

Ð”Ð»Ñ Ð½Ð°Ñ‡Ð°Ð»Ð° развернем Falco Ñ Ð¿Ð¾Ð¼Ð¾Ñ‰ÑŒÑŽ автоматичеÑкого Ñкрипта уÑтановки (не рекомендуетÑÑ Ð´Ð»Ñ production; возможно, Ð´Ð»Ñ Ñ†ÐµÐ»ÐµÐ¹ теÑÑ‚Ð¸Ñ€Ð¾Ð²Ð°Ð½Ð¸Ñ Ð»ÑƒÑ‡ÑˆÐµ уÑтанавливать в виртуальной машине):

# curl -s https://s3.amazonaws.com/download.draios.com/stable/install-falco | sudo bash # service falco start

Ртеперь запуÑтим командную оболочку в контейнере nginx:

# docker run -d --name nginx nginx # docker exec -it nginx bash

Ðа хоÑте в конце файла /var/log/syslog должна поÑвитьÑÑ ÑÐ»ÐµÐ´ÑƒÑŽÑ‰Ð°Ñ Ð·Ð°Ð¿Ð¸ÑÑŒ:

Aug 15 21:25:31 host falco: 21:25:31.159081055: Debug Shell spawned by untrusted binary (user=root shell=sh parent=anacron cmdline=sh -c run-parts --report /etc/cron.weekly pcmdline=anacron -dsq)

Отмечу, что Sysdig Falco выполнÑет Ñвои функции, не вноÑÑ Ð¸Ð·Ð¼ÐµÐ½ÐµÐ½Ð¸Ð¹ в контейнеры. Мы только что раÑÑмотрели очень проÑтой пример, о других возможноÑÑ‚ÑÑ… ÑиÑтемы можно узнать здеÑÑŒ.

Заключение

Docker ÑоздавалÑÑ Ñ ÑƒÑ‡ÐµÑ‚Ð¾Ð¼ требований безопаÑноÑти, и некоторые его оÑобенноÑти помогают в ее обеÑпечении. Однако не Ñтоит забывать об оÑторожноÑти, поÑкольку здеÑÑŒ нет другого пути, кроме как поÑтоÑнно Ñледить за Ñовременными тенденциÑми и применÑÑ‚ÑŒ лучшие практики, ÑложившиеÑÑ Ð² Ñтой Ñфере. Также Ñтоит подумать об иÑпользовании Ñпецифичных Ð´Ð»Ñ ÐºÐ¾Ð½Ñ‚ÐµÐ¹Ð½ÐµÑ€Ð¾Ð² инÑтрументов обеÑÐ¿ÐµÑ‡ÐµÐ½Ð¸Ñ Ð±ÐµÐ·Ð¾Ð¿Ð°ÑноÑти, которые помогают боротьÑÑ Ñ ÑƒÑзвимоÑÑ‚Ñми и угрозами, ÑвÑзанными Ñ Ð¸Ñпользованием Docker.

ÐадеюÑÑŒ, раÑÑÐ¼Ð¾Ñ‚Ñ€ÐµÐ½Ð½Ð°Ñ Ñ‚ÐµÐ¼Ð° Ð²Ð°Ñ Ð·Ð°Ð¸Ð½Ñ‚ÐµÑ€ÐµÑовала.

СÑылки:

- Оригинал: 7 Docker security vulnerabilities and threats.